インターネットが社会インフラとして定着した現代において、私たちは日々、数多くのWebサービスやアプリケーションを利用しています。その際、ほぼ必ず求められるのが「本人確認」、すなわち認証です。長年にわたり、この認証の主役は「IDとパスワード」の組み合わせでした。しかし、このパスワードに依存した認証方式は、利便性の低さとセキュリティ上の深刻な脆弱性という、二つの大きな課題を抱えています。

パスワードの使い回しによる情報漏洩、巧妙化するフィッシング詐欺、サービス提供者を狙った大規模なサイバー攻撃など、パスワードに関連するセキュリティインシデントは後を絶ちません。この問題を解決するために登場したのが、パスワードを使わない新しい認証の仕組みである「FIDO(ファイド)認証」です。

FIDO認証は、スマートフォンに搭載されている指紋認証や顔認証といった生体認証や、専用の物理キーを活用し、パスワードに頼ることなく安全かつ簡単に本人確認を行う技術です。すでに、Google、Apple、Microsoftといった巨大プラットフォーマーをはじめ、多くのサービスで導入が進んでおり、「パスキー」という名称でその存在を知っている方も多いかもしれません。

この記事では、これからのデジタル社会の安全を支える基盤技術となるFIDO認証について、その基本的な概念から、注目される背景、安全性を担保する仕組み、メリット・デメリット、そして「パスキー」との関係性まで、網羅的かつ分かりやすく解説します。なぜFIDO認証が「パスワードの終わり」を告げる存在として期待されているのか、その全貌を理解していきましょう。

目次

FIDO認証とは

FIDO認証は、私たちのオンライン活動における本人確認の方法を根本から変える可能性を秘めた、革新的な技術標準です。ここではまず、FIDO認証がどのようなもので、どのような組織によって推進されているのか、その基本を解説します。

パスワードを使わない新しい認証方法

FIDO認証とは、「Fast Identity Online」の略称で、パスワードに依存せず、より安全で簡単なオンライン認証を実現するための技術仕様(オープンスタンダード)の総称です。読み方は「ファイド」です。

従来の認証の常識であった「IDとパスワードの組み合わせ」をユーザーに記憶・入力させる代わりに、FIDO認証では以下のような「認証器(Authenticator)」を用いて本人確認を行います。

- デバイス内蔵の認証機能: スマートフォンやPCに搭載されている指紋センサー、顔認証カメラ、画面ロック用のPINコードやパターンなど。

- 物理的なセキュリティキー: USBポートに挿したり、NFCやBluetoothで接続したりして使用する、専用の小型デバイス。

これらの認証器を使い、例えばスマートフォンの指紋認証や顔認証を行うだけで、Webサイトやアプリへのログインが完了します。ユーザーは、サービスごとに異なる複雑なパスワードをいくつも覚え、手入力する必要がなくなります。この「パスワードを使わない(パスワードレス)」という点が、FIDO認証の最も核心的な特徴です。

この仕組みは、ユーザーの利便性を劇的に向上させるだけでなく、パスワードが抱える根本的なセキュリティリスク、例えばサーバーからのパスワード漏洩やフィッシング詐欺といった脅威からユーザーとサービス提供者を守るために設計されています。

具体的には、FIDO認証は「公開鍵暗号方式」という堅牢な暗号技術を基盤としています。ユーザーのデバイス内で生成された「秘密鍵」はデバイスの外に出ることなく、サーバーには対となる「公開鍵」のみが登録されます。ログイン時には、この鍵のペアを使って電子署名による検証が行われるため、万が一サーバーが攻撃されてデータが盗まれても、ユーザーの認証情報そのものが漏洩することはありません。

このように、FIDO認証は利便性と安全性を高いレベルで両立させる、まさに次世代の認証標準と呼ぶにふさわしい技術なのです。

FIDO認証を推進する「FIDOアライアンス」とは

FIDO認証は、単独の企業が開発した独自技術ではありません。その策定と普及を担っているのが、「FIDOアライアンス(FIDO Alliance)」という非営利の業界団体です。

FIDOアライアンスは、「パスワード認証への過度な依存をなくす」という共通のビジョンのもと、2012年7月に設立されました。設立当初からのメンバーには、決済サービスのPayPalや、生体認証技術を持つValidity Sensorsなどが名を連ねていました。彼らは、オンライン取引における認証の脆弱性が業界全体の課題であると認識し、相互運用可能なオープンスタンダードを確立するために結集したのです。

現在、FIDOアライアンスは世界中のテクノロジーリーダーが参加する巨大なコンソーシアムへと成長しています。理事会メンバーには、Google、Apple、Microsoft、Amazon、Meta(旧Facebook)といったプラットフォーマー企業に加え、Qualcomm、Intelのような半導体メーカー、VISA、Mastercardなどの金融大手、さらにはNTTドコモのような通信事業者まで、各業界を代表する企業が名を連ねています。(参照:FIDO Alliance公式サイト)

これほど多くの有力企業が参加しているという事実は、FIDO認証が特定ベンダーの囲い込み戦略ではなく、業界全体で取り組むべき重要な課題解決策として認識されていることの証左です。

FIDOアライアンスの主な活動内容は以下の通りです。

- 技術仕様の策定: FIDO認証の核となる技術仕様(UAF, U2F, FIDO2など)を定義し、オープンスタンダードとして公開します。これにより、異なるメーカーのデバイスやサービス間での相互運用性を確保します。

- 認定プログラムの提供: FIDOの仕様に準拠した製品(サーバー、クライアント、認証器)をテストし、認定するプログラムを運営しています。この認定ロゴがある製品は、FIDO標準を満たしていることが保証され、ユーザーやサービス提供者は安心して利用できます。

- 普及促進と啓発活動: FIDO認証のメリットや重要性を世界中に広めるためのマーケティング活動や、開発者向けのワークショップ、政策立案者への働きかけなどを行っています。

FIDOアライアンスという強力な推進母体が存在するからこそ、FIDO認証は単なる一技術に留まらず、急速にWebの標準へと組み込まれ、世界的な普及を遂げているのです。この業界横断的な協力体制が、パスワードレス社会の実現に向けた大きな原動力となっています。

FIDO認証が注目される背景

なぜ今、FIDO認証がこれほどまでに注目を集めているのでしょうか。その答えは、私たちが長年使い続けてきた従来の認証方式が、もはや現代のデジタル社会のリスクに対応しきれなくなっているという現実にあります。ここでは、FIDO認証登場の背景にある、パスワード認証と、その強化策である多要素認証(MFA)が抱える根深い課題について掘り下げていきます。

従来のパスワード認証が抱える課題

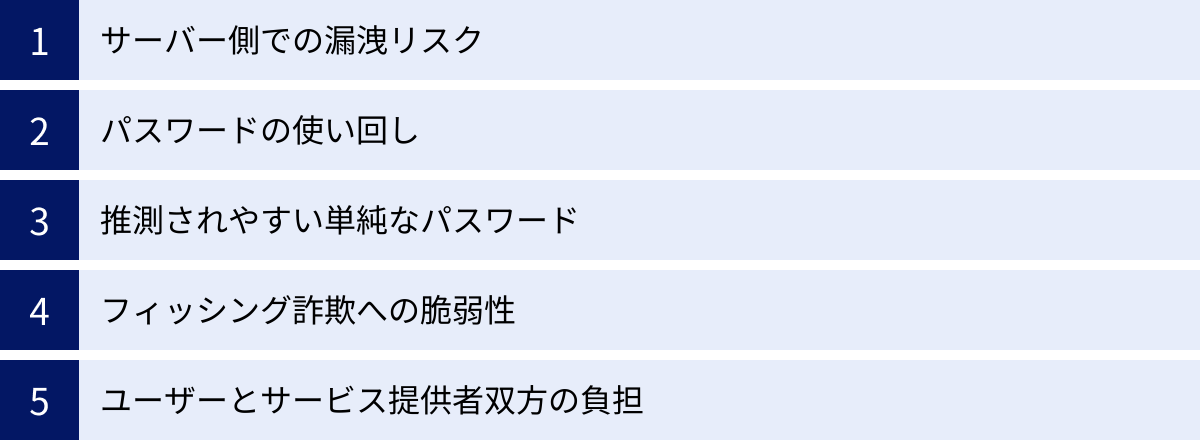

IDとパスワードによる認証は、インターネットの黎明期から使われ続けてきた、最も古典的で普及している方法です。しかし、その仕組みの単純さゆえに、数多くの深刻な課題を内包しています。

- サーバー側での漏洩リスク: サービス提供者は、ユーザーのIDとパスワード(あるいはそれをハッシュ化したもの)をサーバーに保管する必要があります。このサーバーがサイバー攻撃を受けると、保管されていた認証情報がごっそりと盗み出される危険性があります。一度漏洩したパスワードは、悪意のある攻撃者の手に渡り、不正ログインに悪用されてしまいます。

- パスワードの使い回し: 多くのユーザーは、利便性のために複数のサービスで同じ、あるいは類似したパスワードを使い回す傾向にあります。これは非常に危険な習慣です。なぜなら、ある一つのサービスでパスワードが漏洩した場合、その情報を使って他のサービスにも次々と不正ログインを試みる「パスワードリスト攻撃」の格好の標的となるからです。たった一箇所のセキュリティの穴が、ユーザーの全オンラインアカウントを危険に晒すことになりかねません。

- 推測されやすい単純なパスワード: 「password」や「123456」、あるいは誕生日やペットの名前など、安易で推測されやすいパスワードを設定しているユーザーは未だに少なくありません。このようなパスワードは、辞書にある単語やよく使われる文字列を片っ端から試す「辞書攻撃」や、考えられるすべての組み合わせを試す「ブルートフォース(総当たり)攻撃」によって、比較的容易に破られてしまいます。

- フィッシング詐欺への脆弱性: 攻撃者が正規のサービスを装った偽のWebサイト(フィッシングサイト)を用意し、ユーザーをそこに誘導してIDとパスワードを入力させる手口です。ユーザーは本物のサイトだと思い込んでいるため、何の疑いもなく認証情報を渡してしまいます。パスワードは「知識情報」であるため、ユーザーが騙されて教えてしまえば、攻撃者は簡単になりすましができてしまいます。

- ユーザーとサービス提供者双方の負担: ユーザーにとっては、サービスごとに複雑でユニークなパスワードを作成し、記憶・管理することは大きな精神的負担です。結果として、安易なパスワード設定や使い回しにつながります。一方、サービス提供者側も、ユーザーからの「パスワードを忘れました」という問い合わせ対応や、パスワードリセット機能の安全な実装・運用に多大なコストをかけています。

これらの課題は、パスワードという認証方式が持つ構造的な欠陥に起因しています。もはや、ユーザー個人の努力や注意(「複雑なパスワードを設定しましょう」「パスワードを使い回さないようにしましょう」)だけでセキュリティを維持するには限界が来ているのです。この状況が、パスワードそのものから脱却する必要性を生み出し、FIDO認証のような新しい技術への移行を強く後押ししています。

多要素認証(MFA)の課題

パスワードの脆弱性を補うための手段として、広く普及しているのが多要素認証(MFA: Multi-Factor Authentication)です。MFAは、「知識情報(パスワードなど)」「所持情報(スマートフォンやトークンなど)」「生体情報(指紋や顔など)」という3つの要素のうち、2つ以上を組み合わせて認証を強化する手法です。

例えば、IDとパスワードでログインした後、さらにSMSで送られてくる確認コードや、認証アプリ(Authenticator App)が生成するワンタイムパスワード(OTP)の入力を求めるのが一般的なMFAです。MFAは、仮にパスワードが漏洩しても、攻撃者が第二の要素(例:ユーザーのスマートフォン)を持っていなければログインできないため、単純なパスワード認証に比べて格段にセキュリティを高めることができます。

しかし、このMFAも万能ではなく、いくつかの課題を抱えています。

- SMS認証の脆弱性: 携帯電話のSMSに認証コードを送る方法は手軽ですが、セキュリティ上のリスクが指摘されています。攻撃者が通信事業者を騙して標的のSIMカードを再発行させ、電話番号を乗っ取る「SIMスワップ詐欺」や、スマートフォンのマルウェアによってSMSメッセージを盗み見る手口が存在します。

- OTPのフィッシング(AitM攻撃): 近年、MFAを突破するための巧妙な攻撃手法として「Adversary-in-the-Middle(AitM)攻撃」が脅威となっています。これは、攻撃者がユーザーと正規サイトの間に介在し、リバースプロキシなどを使って通信を中継する手口です。ユーザーは本物そっくりの偽サイトでID、パスワード、そしてMFAのワンタイムパスワードまで入力してしまいます。攻撃者はその情報をリアルタイムで正規サイトに転送してセッションクッキー(ログイン状態を維持する情報)を窃取し、MFAを突破して不正アクセスを成功させます。ユーザーが入力したOTPそのものを盗むため、従来のフィッシング対策では防ぐのが困難です。

- 利便性の低下: セキュリティは向上する一方で、ユーザーの利便性は低下します。ログインのたびにスマートフォンを取り出し、アプリを起動してコードを確認し、それを手入力する、という一連の操作は煩わしいものです。この手間が、ユーザーにMFAの設定をためらわせる一因にもなっています。

- 根本的な問題の未解決: 多くのMFAは、あくまで「パスワード認証の追加要素」です。つまり、課題の根源であるパスワード自体は依然として存在し続けています。パスワードの管理負担や、サーバーからの漏洩リスクといった根本的な問題は解決されません。

このように、MFAはセキュリティ強化に有効な手段ではあるものの、それ自体が新たな攻撃の標的となったり、利便性を損なったりする側面も持っています。FIDO認証が目指すのは、このようなMFAの課題をも克服し、パスワードという概念そのものを過去のものにすることです。FIDO認証は、フィッシングに耐性を持ち、利便性も高く、パスワード漏洩のリスクもない、真に次世代の認証ソリューションとして期待されているのです。

FIDO認証の仕組み

FIDO認証がなぜこれほど高いセキュリティと利便性を両立できるのか。その秘密は、「公開鍵暗号方式」を巧みに利用した、巧妙かつ堅牢な認証フローにあります。ここでは、FIDO認証の技術的な心臓部ともいえる仕組みについて、できるだけ分かりやすく解き明かしていきます。

公開鍵暗号方式で安全性を確保

FIDO認証のセキュリティの根幹をなすのが「公開鍵暗号方式(Public-key cryptography)」です。これは、数学的にペアとなる「秘密鍵」と「公開鍵」という2種類の鍵を使って情報のやり取りを行う暗号技術です。

- 秘密鍵(Private Key): その名の通り、絶対に他人に知られてはならない秘密の鍵です。FIDO認証では、この秘密鍵はユーザーのデバイス(スマートフォンやセキュリティキー)の中にある「セキュアエレメント」と呼ばれる、OSからも隔離された非常に安全な領域で生成・保管されます。この秘密鍵は、デバイスから外に出ることは決してありません。

- 公開鍵(Public Key): 秘密鍵とペアになる鍵で、こちらは他人に公開されても問題ありません。FIDO認証では、この公開鍵をWebサービスのサーバーに登録します。

この2つの鍵には、「秘密鍵で暗号化(署名)したデータは、対となる公開鍵でしか復号(検証)できない」という重要な関係性があります。FIDO認証は、この性質を利用して本人確認を行います。

ログイン時には、サーバーから「チャレンジ」と呼ばれるランダムなデータが送られてきます。デバイスは、内部に保管された秘密鍵を使ってこのチャレンジに「デジタル署名」を行い、サーバーに送り返します。サーバー側では、事前に登録しておいた公開鍵を使って、送られてきた署名が正当なものかどうかを検証します。検証に成功すれば、「この署名を行えるのは、正しい秘密鍵を持っている本人に違いない」と判断し、ログインを許可するのです。

この仕組みの最大のポイントは、サーバー側には価値のある情報がほとんど存在しないという点です。従来の認証では、サーバーはユーザーのパスワード(あるいはそれをハッシュ化したもの)という「秘密の情報」を保管していました。そのため、サーバーが攻撃されると致命的な情報漏洩につながりました。

しかし、FIDO認証ではサーバーが保管するのは「公開鍵」だけです。公開鍵は、その名の通り公開されても問題ない情報であり、それ単体では何の価値もありません。攻撃者がサーバーから公開鍵を盗んだとしても、それを使ってなりすましログインをすることは不可能です。なぜなら、ログインに必要な署名を行えるのは、ユーザーのデバイス内にある「秘密鍵」だけだからです。

FIDO認証は、認証の成否を分ける最も重要な情報(秘密鍵)をユーザーの手元(デバイス)に留め、サーバー側での情報漏洩リスクを構造的に排除しているのです。これが、FIDO認証が本質的に安全である理由です。

生体情報などをサーバーに送らない

「FIDO認証では指紋や顔でログインする」と聞くと、「自分の指紋や顔のデータがインターネット上を流れて、どこかのサーバーに保存されるのではないか」と不安に思う方もいるかもしれません。しかし、その心配は全く不要です。

FIDO認証のもう一つの極めて重要な設計思想は、ユーザーのプライバシーに関わる生体情報(バイオメトリクス)やPINコードを、デバイスの外に一切送信しないという点です。

では、指紋認証や顔認証は何のために使われるのでしょうか。それは、デバイス内に安全に保管されている「秘密鍵」を利用する許可をユーザー本人に与えるための「解錠(アンロック)操作」に過ぎません。

流れを整理すると以下のようになります。

- Webサイトへのログイン要求が発生します。

- デバイス(認証器)は、これから内部の「秘密鍵」を使おうとします。

- その際、デバイスはユーザーに対して「本当にあなた本人ですか?秘密鍵を使ってもいいですか?」と確認を求めます。

- ユーザーは、この確認に対して指紋をスキャンしたり、顔をカメラに向けたり、PINコードを入力したりします。

- デバイスは、その生体情報やPINがデバイス内に登録されているものと一致するかどうかを、デバイス内部で完結して検証します。

- 検証に成功した場合にのみ、デバイスは秘密鍵へのアクセスを許可し、前述したログインのための「署名」処理を実行します。

つまり、指紋や顔のデータは、秘密鍵という金庫を開けるための「ローカルな鍵」として機能するだけです。生体情報の照合はすべてデバイス内で完結し、その照合結果(成功か失敗か)のみが秘密鍵の利用可否に使われます。生体情報そのものがネットワークを通じてサーバーに送られたり、保存されたりすることは絶対にありません。

これにより、ユーザーは極めて高いプライバシー保護のもとで、生体認証の利便性を享受できます。万が一、サーバーがハッキングされたとしても、ユーザーの生体情報が漏洩する心配はゼロです。これは、ユーザーの生体情報をサーバーで集中管理するタイプの認証システムとは一線を画す、FIDO認証の大きな優位点です。

FIDO認証の2つのプロセス

FIDO認証の実際の動作は、大きく分けて「登録プロセス」と「認証プロセス」の2つのステップで構成されます。この2つの流れを理解することで、FIDO認証の全体像がより明確になります。

登録プロセス

これは、ユーザーが初めて特定のWebサービスでFIDO認証を使えるように設定する際のプロセスです。

- 登録開始: ユーザーはWebサービスのアカウント設定画面などで、「FIDO認証の登録」や「パスキーの作成」といった操作を開始します。

- 認証器の選択: ブラウザやOSは、利用可能な認証器(このPCの指紋センサー、接続されているセキュリティキー、近くにあるスマートフォンなど)のリストをユーザーに提示します。ユーザーは登録に使用したい認証器を選択します。

- 鍵ペアの生成: 選択された認証器(デバイス)は、そのサービス専用の新しい「秘密鍵」と「公開鍵」のペアを内部で生成します。この鍵ペアは、このサービスのためだけに作られます。

- ローカルでの本人確認: 認証器はユーザーに対して本人確認を要求します。例えば、指紋センサーに触れる、顔を認証する、セキュリティキーのボタンに触れる、PINコードを入力するといった操作です。

- 公開鍵の送信と登録: ローカルでの本人確認に成功すると、認証器は生成した「公開鍵」と、認証器を識別するための情報(クレデンシャルID)をWebサービスのサーバーに送信します。

- 登録完了: サーバーは、受け取った公開鍵とクレデンシャルIDをユーザーのアカウント情報に紐づけて保存します。この時点で、秘密鍵は変わらずユーザーのデバイス内に安全に保管されたままです。

これで、このサービスでFIDO認証(パスキー)を使う準備が整いました。

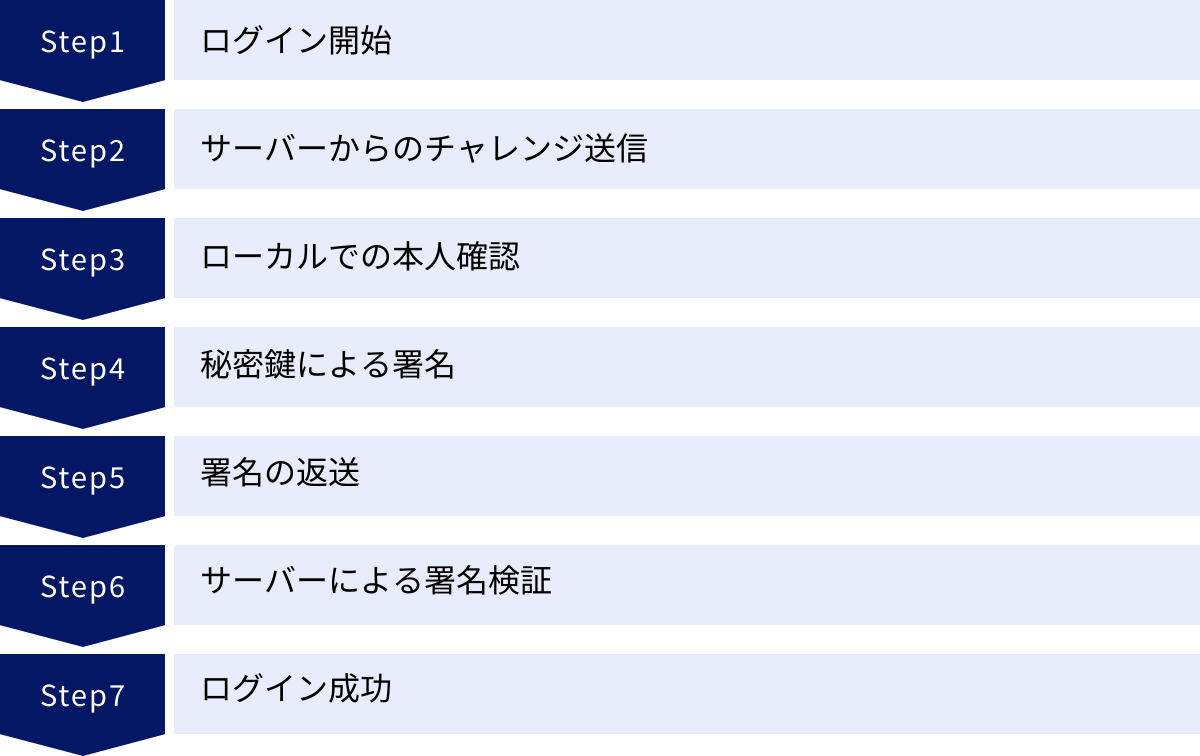

認証プロセス

これは、登録済みのサービスにFIDO認証を使ってログインする際の、日常的なプロセスです。

- ログイン開始: ユーザーがサービスのログイン画面でユーザー名を入力するか、「パスキーでログイン」などのボタンをクリックします。

- サーバーからのチャレンジ送信: サーバーは、このログイン試行が正当なものかを検証するため、「チャレンジ」と呼ばれる一度きりのランダムなデータ(文字列)を生成し、ユーザーのクライアント(ブラウザ)に送信します。

- ローカルでの本人確認: クライアントは登録時に使用した認証器に対し、サーバーから受け取ったチャレンジへの署名を要求します。認証器は再びユーザーに本人確認(指紋、顔、PINなど)を求めます。

- 秘密鍵による署名: 本人確認に成功すると、認証器は内部に保管されている「秘密鍵」を使って、サーバーから送られてきた「チャレンジ」に対してデジタル署名を行います。この署名は、チャレンジの内容と秘密鍵の組み合わせによって一意に決まります。

- 署名の返送: 認証器は、生成した署名と、登録時にサーバーに伝えたクレデンシャルIDをサーバーに送り返します。

- サーバーによる署名検証: サーバーは、受け取ったクレデンシャルIDを元に、登録されているユーザーの「公開鍵」をデータベースから探し出します。そして、その公開鍵を使って、送られてきた署名が、自身が送ったチャレンジに対して正しく行われたものかを検証します。

- ログイン成功: 公開鍵による署名の検証に成功した場合、サーバーは「正しい秘密鍵を持つ本人からのアクセスである」と確認し、ログインを許可します。もし検証に失敗すれば、アクセスは拒否されます。

この一連の流れは瞬時に行われ、ユーザーは指紋認証などの簡単な操作だけでログインが完了します。複雑に見えるかもしれませんが、この「チャレンジ・レスポンス方式」と「公開鍵暗号」の組み合わせこそが、FIDO認証の安全性と利便性の源泉なのです。

FIDO認証の3つの規格

FIDO認証は、その発展の歴史の中で、いくつかの異なる技術仕様(規格)を生み出してきました。それぞれが異なる目的と特徴を持っており、これらを理解することで、FIDO認証の全体像をより深く把握できます。現在は「FIDO2」が主流となっていますが、その背景にある過去の規格を知ることは重要です。

| 規格名 | 主な目的 | 認証方法 | パスワードの要否 | 主な利用シーン |

|---|---|---|---|---|

| FIDO UAF | パスワードレス認証 | デバイス内蔵の生体認証など | 不要 | モバイルアプリ |

| FIDO U2F | 強力な2要素認証 | 外部セキュリティキー | 必要 | Webサービス(2要素目として) |

| FIDO2 | Web標準のパスワードレス認証 | デバイス内蔵認証/外部キー | 選択可能(基本は不要) | Webサービス全般 |

① FIDO UAF (Universal Authentication Framework)

FIDO UAFは、「真のパスワードレス認証」を初期の段階で実現した規格です。その名前の通り、普遍的な認証の枠組みを提供することを目的としていました。

UAFの最大の特徴は、ユーザー名やパスワードの入力を完全に排除する点にあります。ユーザーは、初回登録時に自分のデバイス(主にスマートフォン)に搭載されている生体認証機能(指紋、虹彩など)をサービスに紐付けます。一度登録が完了すれば、以降のログインはその生体認証を行うだけで完了します。

この仕組みは、特にスマートフォンアプリとの親和性が高く、アプリ内でのログインや決済承認といった場面で利用されることを主なターゲットとして設計されました。ユーザーはパスワードを覚える必要がなく、スマートフォンのロックを解除するのと同じような感覚で、安全にサービスを利用できます。

UAFの認証フローは、前述したFIDOの基本的な仕組み(公開鍵暗号方式)に基づいています。登録時にデバイスで鍵ペアが生成され、公開鍵がサーバーへ。認証時には、デバイス内での生体認証をトリガーとして、秘密鍵による署名が行われます。

ただし、UAFはWebブラウザでの標準的なサポートが広がらなかったことや、主にネイティブアプリ向けの仕様であったことから、その普及は限定的なものに留まりました。しかし、「パスワードを完全になくす」というFIDOアライアンスの根源的なビジョンを最初に体現した規格として、その後のFIDO2開発に大きな影響を与えました。

② FIDO U2F (Universal 2nd Factor)

FIDO U2Fは、既存のパスワード認証を強化するための「強力な第2要素」を提供することに特化した規格です。UAFがパスワードの完全撤廃を目指したのに対し、U2Fはより現実的なアプローチを取りました。

U2Fの核となるのは、「セキュリティキー」と呼ばれる物理的な認証デバイスです。これは、YubiKeyに代表されるような、USB、NFC、BluetoothなどでPCやスマートフォンに接続して使用する小型のキーです。

利用フローは以下のようになります。

- ユーザーは、まず通常通りIDとパスワードを入力してログインを試みます。

- 次に、サービスは第2の認証要素として、接続されているセキュリティキーに応答を求めます。

- ユーザーは、セキュリティキーのボタンに触れるなど、物理的な操作を行います。

- この操作をトリガーとして、セキュリティキーが秘密鍵で署名を行い、認証が完了します。

U2Fの最大の強みは、極めて高いフィッシング耐性にあります。U2Fのプロトコルには「オリジンバインディング」という仕組みが組み込まれています。これは、セキュリティキーが署名要求に応じる際に、通信しているサイトのドメイン(オリジン)が、登録時に指定された正規のドメインと一致するかどうかを検証する機能です。

もしユーザーがフィッシングサイトに誘導され、そこでパスワードを入力してしまったとしても、その後のU2F認証の段階で、ブラウザがフィッシングサイトのドメインが正規のものでないと判断し、セキュリティキーへの要求をブロックします。たとえユーザーが騙されても、技術的に認証が成立しないため、アカウントの乗っ取りを未然に防ぐことができます。

U2Fは、GoogleやFacebook、Dropboxなど、セキュリティを重視する多くの大手Webサービスで、2要素認証のオプションとして採用され、広く普及しました。ただし、U2Fはあくまで「第2要素」であり、パスワード自体をなくすものではないという点がUAFとの大きな違いです。

③ FIDO2

FIDO2は、UAFの「パスワードレス」という理想と、U2Fの「Webでの強力な認証」という現実を統合・発展させた、現在のFIDO認証の主流となる最新規格です。FIDO2の登場により、FIDO認証は特定のアプリや用途に限定されず、Web全体で利用可能な標準技術へと進化しました。

FIDO2は、主に以下の2つの技術仕様から構成されています。

- WebAuthn (Web Authentication):

これは、Webブラウザや関連するWebプラットフォームが、FIDO認証を直接サポートするための標準的なJavaScript APIを定めたものです。WebAuthnは、Web技術の標準化団体であるW3C(World Wide Web Consortium)によって勧告されており、FIDOアライアンスとW3Cの協力によって策定されました。これにより、Chrome, Firefox, Safari, Edgeといった主要なモダンブラウザは、特別なプラグインなしでFIDO認証(パスキー)を扱えるようになりました。開発者は、このWebAuthn APIを呼び出すだけで、自身のWebサイトにFIDO認証機能を組み込むことができます。 - CTAP (Client to Authenticator Protocol):

これは、WebAuthnが動作するクライアントデバイス(PCのブラウザなど)と、認証器(スマートフォンの生体認証機能や外部セキュリティキーなど)との間で通信するためのプロトコルです。CTAPには2つのバージョンがあり、CTAP1は従来のU2Fデバイスとの後方互換性を、CTAP2はFIDO2の高度な機能(パスワードレス認証など)をサポートします。例えば、PCのブラウザから、Bluetoothで接続されたスマートフォンの顔認証を使ってログインする(クロスデバイス認証)といった動作は、このCTAPによって実現されています。

FIDO2の登場により、開発者はWeb標準の技術だけで、UAFのようなパスワードレス認証と、U2Fのような2要素認証の両方のシナリオを実装できるようになりました。ユーザーはブラウザ上で、パスワードを入力することなく、PC内蔵の指紋センサーや、手元のスマートフォン、あるいは物理セキュリティキーを使って、簡単かつ安全にログインできるようになります。

このFIDO2の技術基盤の上に構築された、よりユーザーフレンドリーな実装が、次に解説する「パスキー」です。FIDO2は、まさにパスワードレス社会を実現するための技術的な集大成と言えるでしょう。

FIDO認証とパスキーの違い

近年、「FIDO認証」という言葉と並んで、「パスキー(Passkeys)」という言葉を頻繁に耳にするようになりました。この二つの言葉は密接に関連していますが、その意味するところは異なります。両者の違いを正確に理解することは、現代のパスワードレス認証の動向を掴む上で非常に重要です。

結論から言うと、FIDO認証は「パスワードレス認証を実現するための技術規格の総称」であり、パスキーは「そのFIDO認証技術を用いて作られた、ユーザーが実際に利用する認証情報(クレデンシャル)の具体的なブランド名・実装形態」です。

より分かりやすく例えるなら、FIDO認証が「USB」という接続規格の仕様書だとすれば、パスキーは「そのUSB規格に準拠して作られた、具体的なUSBメモリ製品」のような関係と捉えることができます。USBという共通規格があるからこそ、異なるメーカーのPCとUSBメモリが問題なく接続できるように、FIDO認証という共通規格があるからこそ、Appleのデバイスで作った認証情報(パスキー)をGoogleのサービスで利用できるのです。

もともと、FIDO2の初期のクレデンシャル(認証情報)は、それが生成された単一のデバイスに紐づけられていました。これを「デバイスバウンド(Device-Bound)クレデンシャル」と呼びます。例えば、あるPCのWindows Hello(生体認証)で作成したFIDOクレデンシャルは、そのPCでしか利用できませんでした。新しいPCに買い替えた場合は、すべてのサービスでFIDO認証を再登録する必要があり、これは大きな手間でした。また、PCが故障したり紛失したりすると、そのクレデンシャルは永久に失われ、アカウントにアクセスできなくなるリスクもありました。

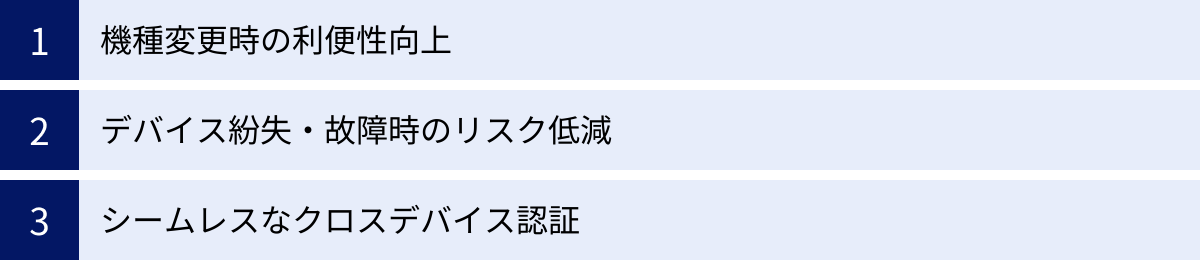

この課題を解決するために登場したのが「パスキー」です。パスキーは、FIDOアライアンスが定義する「マルチデバイスFIDOクレデンシャル(Multi-Device FIDO Credentials)」という新しいタイプのクレデンシャルを、Apple, Google, Microsoftがユーザー向けに名付けた共通のブランド名です。

パスキーの最大の特徴は、その「同期可能性(Syncable)」にあります。

パスキーとして作成されたFIDOクレデンシャル(秘密鍵)は、単一のデバイスに固定されるのではなく、クラウド経由で同じアカウントに紐づく複数のデバイス間で安全に同期されます。

- Appleの場合: パスキーはiCloudキーチェーンを通じて、同じApple IDでサインインしているiPhone, iPad, Mac間で同期されます。

- Googleの場合: パスキーはGoogleパスワードマネージャーを通じて、同じGoogleアカウントに紐づくAndroidデバイスやChromeブラウザ間で同期されます。

- Microsoftの場合: パスキーはWindows Helloを通じて、同じMicrosoftアカウントに紐づくWindowsデバイス間で同期されます。

この同期機能により、ユーザーは以下のような大きなメリットを得られます。

- 機種変更時の利便性向上: 新しいスマートフォンやPCを購入した際、同じApple IDやGoogleアカウントでサインインするだけで、以前のデバイスで作成したパスキーが自動的に引き継がれます。サービスごとに再登録する手間は一切不要です。

- デバイス紛失・故障時のリスク低減: メインのスマートフォンを紛失しても、同じアカウントでサインインしている他のデバイス(タブレットやPC)から、変わらずサービスにログインできます。アカウントへのアクセス手段を失う心配がありません。

- シームレスなクロスデバイス認証: PCでWebサイトにログインしようとした際、手元にあるスマートフォン(同じアカウントで紐づいている)に通知が届き、そこで顔認証や指紋認証を行うだけでPCでのログインが完了します。QRコードをスキャンするといった操作も可能です。

つまり、パスキーはFIDO認証の利便性を飛躍的に高めた「進化形」であり、FIDO認証が抱えていたデバイス依存という課題を解決するために生まれました。 ユーザーが意識するのは、もはやFIDOという技術規格そのものではなく、「パスキー」という具体的な機能です。「パスキーに対応しているサービスか?」という視点でサービスを選ぶことが、これからのオンライン活動のスタンダードになっていくでしょう。

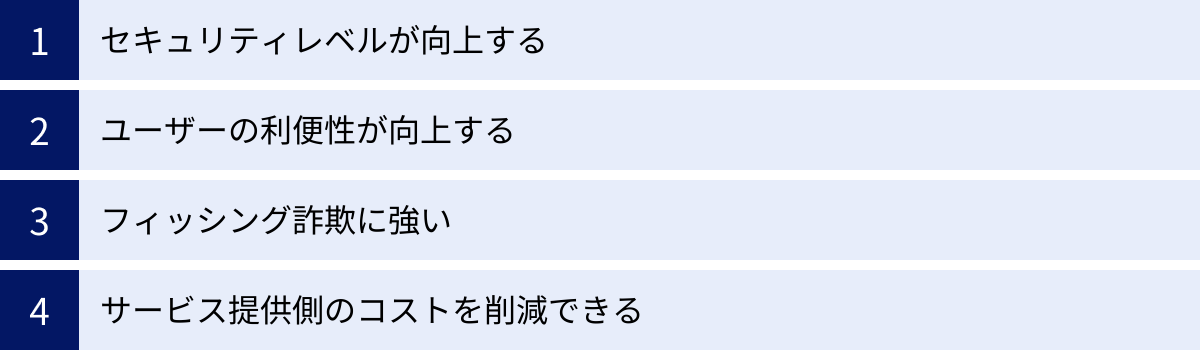

FIDO認証のメリット

FIDO認証(およびその実装であるパスキー)を導入することは、ユーザーとサービス提供者の双方に計り知れないメリットをもたらします。ここでは、その主な利点を4つの側面に分けて詳しく解説します。

セキュリティレベルが向上する

FIDO認証がもたらす最大のメリットは、オンライン認証におけるセキュリティレベルの抜本的な向上です。これは、パスワード認証が抱える構造的な欠陥を根本から解消する設計に基づいています。

第一に、サーバーに漏洩する価値のある情報が存在しない点が挙げられます。前述の通り、FIDO認証ではサービスのサーバーに保管されるのは「公開鍵」のみです。ユーザー認証の鍵を握る「秘密鍵」は、ユーザーのデバイスから決して外に出ません。これにより、企業が直面する最も深刻なセキュリティリスクの一つである「認証情報の大規模漏洩」を原理的に防ぐことができます。たとえハッカーがサーバーに侵入し、データベースを丸ごと盗み出したとしても、そこには何の役にも立たない公開鍵のリストがあるだけで、ユーザーのアカウントを乗っ取ることはできません。

第二に、パスワードリスト攻撃やブルートフォース攻撃といった古典的な攻撃手法が完全に無効化されることです。これらの攻撃は、そもそも攻撃対象となる「パスワード」が存在しないFIDO認証の世界では意味を成しません。ユーザーが推測されやすい安易な文字列を設定したり、複数のサイトで同じ認証情報を使い回したりするリスクからも解放されます。

第三に、秘密鍵はデバイス内のセキュアな領域で厳重に保護されるため、マルウェアなどによる窃取も極めて困難です。OSの脆弱性を突くような高度な攻撃であっても、ハードウェアレベルで隔離されたセキュアエレメントに保管されている秘密鍵を盗み出すのは至難の業です。

このように、FIDO認証は「サーバー側」「ユーザー側」「通信経路上」という、認証に関わるあらゆる段階でのセキュリティリスクを最小化します。特定の誰か(ユーザーや管理者)の注意力に頼るのではなく、技術の仕組みそのもので安全を担保するという思想が、その高い信頼性を支えています。

ユーザーの利便性が向上する

セキュリティの強化は、しばしば利便性の低下とトレードオフの関係にありました。しかし、FIDO認証はこの常識を覆します。

最大の利便性は、パスワードの記憶と管理という煩わしさからの完全な解放です。「大文字、小文字、数字、記号を組み合わせた12文字以上で…」といった複雑なパスワードポリシーに頭を悩ませる必要はもうありません。サービスごとに異なるパスワードを覚えたり、パスワード管理ツールに頼ったりする必要もなくなり、ユーザーの精神的な負担は大幅に軽減されます。

ログイン体験は、非常にスムーズで直感的なものに変わります。スマートフォンのロックを解除するのと同じように、画面に顔を向ける、指紋センサーに触れる、あるいはPCにPINコードを入力するだけ。この一瞬の動作で、Webサイトへのログインからオンラインショッピングの決済まで、あらゆる認証が完了します。タイプミスによるログイン失敗もなくなり、日々のオンライン活動がより快適になります。

特に、パスキーの登場によって複数デバイス間での認証情報が同期されるようになったことで、利便性はさらに向上しました。新しいデバイスを使い始めるときも、アカウントにサインインするだけで準備が整い、デバイスの壁を越えて一貫したログイン体験が提供されます。これは、パスワードをデバイス間で手動で同期したり、各デバイスで再設定したりしていた従来の手間とは比べ物になりません。

フィッシング詐欺に強い

FIDO認証のメリットの中でも、特筆すべきはフィッシング詐欺に対する極めて高い耐性です。これは、ユーザーの注意力に依存する対策とは一線を画す、技術的な防御機構によって実現されています。

その鍵となるのが、前述した「オリジンバインディング」の仕組みです。FIDO認証の登録プロセスでは、公開鍵は「どのWebサイト(オリジン)で使われるか」という情報とセットでサーバーに登録されます。

認証プロセスにおいて、ユーザーがログインしようとすると、ブラウザ(クライアント)は現在表示しているページのオリジン情報を認証器に伝えます。認証器は、これから行おうとしている署名が、登録時に紐付けられた正規のオリジンからの要求であるかを検証します。もし、オリジンが一致しなければ、認証器は署名処理そのものを実行しません。

この仕組みにより、たとえユーザーが本物そっくりのフィッシングサイトに騙されてアクセスし、そこで認証操作(指紋認証など)を行ったとしても、攻撃者は決して有効な認証情報を手に入れることはできません。なぜなら、フィッシングサイトのオリジン(例: google-login.xyz)は、正規サイトのオリジン(accounts.google.com)とは異なるため、認証器が署名を拒否するからです。

これは、パスワードやSMSコード、ワンタイムパスワード(OTP)といった「ユーザーが入力した秘密情報を盗む」タイプのフィッシング攻撃に対して、絶対的な防御力を発揮します。ユーザーが騙されることを前提としてもなお、アカウントを守ることができる。これがFIDO認証の本質的な強みなのです。

サービス提供側のコストを削減できる

FIDO認証の導入は、サービスを提供する企業側にも大きな経済的メリットをもたらします。

まず、運用コストとサポートコストを大幅に削減できます。ユーザーからの「パスワードを忘れました」という問い合わせは、企業のカスタマーサポート部門にとって大きな負担です。FIDO認証が普及すれば、パスワードリセットに関する対応業務が不要になり、サポート担当者はより生産的な業務に集中できます。また、パスワードリセット機能自体の開発・保守コストや、MFAで利用されるSMSの送信コストも削減可能です。

次に、セキュリティインシデントに伴う事業リスクを低減できます。パスワード漏洩事件が発生した場合、企業は調査費用、顧客への補償、システムの改修、そして何よりも失われたブランドイメージや顧客の信頼を回復するために、莫大なコストと時間を費やすことになります。サーバーにパスワードを保管しないFIDO認証は、この壊滅的なリスクを根本から取り除くことができます。

初期導入にはシステム改修などのコストがかかりますが、長期的に見れば、運用コストの削減、顧客満足度の向上、そしてセキュリティリスクの低減という形で、投資を上回るリターンが期待できるのです。顧客の資産や個人情報を預かる金融機関やECサイトにとって、FIDO認証の導入はもはや競争力の源泉の一つと言えるでしょう。

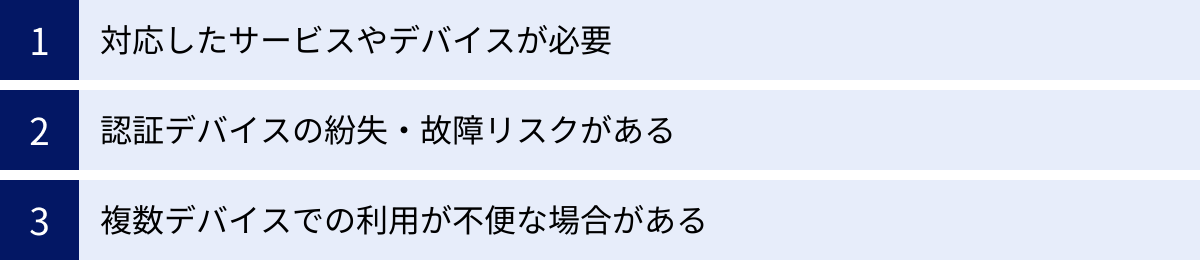

FIDO認証のデメリット

FIDO認証は多くのメリットを持つ一方で、その普及と利用にあたってはいくつかの課題や注意点も存在します。これらのデメリットを理解し、対策を講じることが、スムーズな移行には不可欠です。

対応したサービスやデバイスが必要

FIDO認証がその真価を発揮するためには、エコシステム全体での対応が前提となります。具体的には、サービス提供側と、ユーザーが利用するデバイスやソフトウェアの両方がFIDO認証(特にFIDO2/WebAuthn)に対応している必要があります。

サービス側の課題:

現在、Google、Apple、Microsoft、Amazonといった巨大IT企業や、金融機関、大手SNSなどではパスキー(FIDO認証)への対応が急速に進んでいます。しかし、世の中のすべてのWebサービスが対応済みというわけではありません。特に、中小規模の企業が運営するサービスや、古いシステムを使い続けている企業では、対応が遅れているケースも少なくありません。ユーザーがFIDO認証の利便性を享受したくても、利用したいサービス側が未対応であれば、結局は従来のパスワードを使い続けざるを得ません。

ユーザー側の課題:

ユーザーが利用するデバイスや環境にも要件があります。FIDO2/WebAuthnは、比較的新しい技術であるため、最新のOS(Windows 10/11, macOS, iOS, Android)と、主要なモダンブラウザ(Chrome, Safari, Firefox, Edge)の最新バージョンでの利用が推奨されます。極端に古いOSやブラウザを使い続けている場合、FIDO認証が利用できないか、機能が制限される可能性があります。また、生体認証機能を持たない古いPCやスマートフォンでは、利便性が大きく損なわれるか、別途物理セキュリティキーを購入する必要があります。

普及途上の技術であるため、まだ「いつでも、どこでも、誰でも使える」という段階には至っていないのが現状です。ただし、業界標準として確立されつつあるため、この問題は時間とともに解決されていくでしょう。

認証デバイスの紛失・故障リスクがある

FIDO認証は、認証の鍵となる「秘密鍵」をユーザーの物理的なデバイス(認証器)に保管することで高いセキュリティを実現しています。しかし、これは裏を返せば、その認証デバイス自体が単一障害点(Single Point of Failure)になりうるというリスクを抱えています。

もし、FIDO認証の登録を一台のスマートフォンでしか行っておらず、そのスマートフォンを紛失、盗難、あるいは故障させてしまった場合、どうなるでしょうか。秘密鍵へのアクセス手段が失われるため、そのFIDO認証を設定したすべてのアカウントにログインできなくなるという深刻な事態に陥る可能性があります。

この問題への対策はいくつか考えられます。

- 複数の認証器を登録する: 一つのサービスに対して、メインのスマートフォンだけでなく、予備のセキュリティキーや、タブレット端末など、複数の認証器を登録しておくことが最も基本的な対策です。一つを失っても、他の認証器でログインできます。

- アカウントリカバリー手段の確保: サービス提供者側が、FIDO認証でログインできなくなったユーザーのための回復手段を用意しておくことが重要です。これには、登録メールアドレスへのリセットリンクの送信、事前に発行した回復コードの入力、あるいは身分証明書を使った本人確認などが考えられます。ユーザーは、FIDO認証を登録する際に、これらのリカバリー設定も忘れずに行っておくべきです。

そして、このデメリットに対する最も強力な解決策が、前述した「パスキー」です。パスキーは認証情報(秘密鍵)をクラウド経由で複数のデバイスに同期するため、一台のデバイスを失っても、他の同期済みデバイスから問題なくアクセスを継続できます。 このため、従来のデバイスバウンドなFIDOクレデンシャルが抱えていた紛失・故障リスクは、パスキーの普及によって大幅に緩和されつつあります。

複数デバイスでの利用が不便な場合がある

このデメリットも、主にパスキー登場以前の「デバイスバウンド」なFIDO認証における課題です。

例えば、会社のデスクトップPC、個人のノートPC、そしてスマートフォンというように、複数のデバイスを使い分けているユーザーを考えてみましょう。デバイスバウンドなFIDO認証の場合、利用するすべてのデバイスで、各サービスに対して個別にFIDO認証の登録作業を行う必要がありました。 10個のサービスを使っていれば、3台のデバイスで合計30回の登録作業が必要になり、非常に煩雑です。

また、「クロスデバイス認証」の体験も、必ずしもスムーズとは言えませんでした。例えば、PCでログインする際に、手元のスマートフォンで認証を行う場合、PC画面に表示されたQRコードをスマートフォンで読み取る、といった操作が必要になることがあります。これはパスワードを入力するよりは安全ですが、手間と感じるユーザーもいるかもしれません。

この課題もまた、パスキーの登場によって劇的に改善されました。パスキーはクラウドで同期されるため、一度あるデバイスでパスキーを作成すれば、同じアカウントに紐づく他のデバイスでは自動的に利用可能になります。デバイスごとに登録を繰り返す必要はありません。

結論として、FIDO認証が抱えていたデメリットの多くは、技術の進化、特に「パスキー」という実装形態の登場によって、現在進行形で解決されつつあります。 とはいえ、パスキーが完全に行き渡るまでの過渡期においては、これらの点を念頭に置いておくことが重要です。

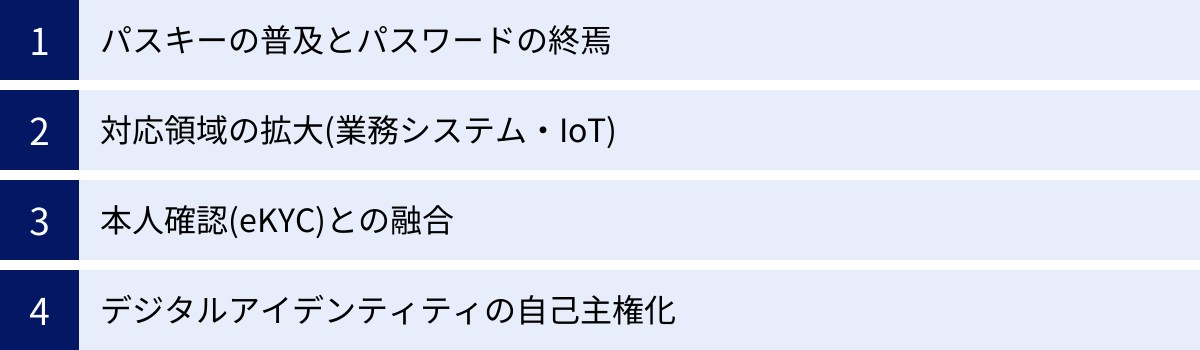

FIDO認証の今後の展望

FIDO認証は、すでに単なる実験的な技術の段階を終え、デジタル社会の基盤インフラとして定着するフェーズに入っています。Apple、Google、Microsoftという3大プラットフォーマーが足並みをそろえて「パスキー」を推進している現状は、その流れを決定的なものにしました。ここでは、FIDO認証が今後どのように私たちの生活や社会を変えていくのか、その展望を探ります。

1. パスキーのシームレスな普及とパスワードの終焉

今後の最も大きなトレンドは、間違いなくパスキーのさらなる普及です。現在は、Apple ID、Googleアカウント、Microsoftアカウントという各社のエコシステム内での同期が中心ですが、将来的にはこれらのエコシステムの垣根を越えた、よりシームレスな連携が進むことが期待されます。ユーザーはベンダーを意識することなく、あらゆるデバイスで自分のパスキーを安全に利用できるようになるでしょう。

これにより、Webサービスやアプリの新規登録画面から「パスワード」の入力欄が消え、「パスキーで続ける」というボタンが当たり前になる時代が到来します。長年にわたって私たちを悩ませてきたパスワード管理の煩わしさと、それに伴うセキュリティリスクは、過去の遺物となるでしょう。

2. 対応領域の拡大:Webから業務システム、そしてIoTへ

FIDO認証の活用範囲は、コンシューマー向けのWebサービスに留まりません。企業の社内システムやクラウドサービス(SaaS)へのログイン(シングルサインオン、SSO)においても、FIDO認証の導入が進むと予測されます。従業員は、貸与されたPCの生体認証やセキュリティキーを使って、パスワードなしで安全かつ迅速に業務システムにアクセスできるようになり、生産性の向上とセキュリティ強化を両立できます。

さらに、IoT(Internet of Things)デバイスの分野でもFIDO認証は重要な役割を果たします。スマートホーム機器、コネクテッドカー、工場のセンサーなど、キーボードを持たないデバイスの認証は従来、大きな課題でした。FIDOのプロトコル(特にCTAP)を使えば、スマートフォンを認証器として、これらのIoTデバイスを安全にセットアップしたり、操作したりすることが可能になります。

3. 本人確認(eKYC)との融合

金融機関の口座開設、行政手続き、各種契約など、より厳格な本人確認が求められる「eKYC(electronic Know Your Customer)」の領域でも、FIDO認証の活用が期待されています。FIDOは、登録されたデバイスと本人を結びつける強力な仕組みを提供します。例えば、マイナンバーカードのICチップ情報をスマートフォンで読み取り、その情報とFIDOの認証情報を紐づけることで、なりすましが極めて困難な、信頼性の高いデジタルアイデンティティを構築できます。これにより、オンラインでの行政・金融サービスが、より安全で利用しやすくなるでしょう。

4. デジタルアイデンティティの自己主権化

長期的には、FIDO認証は「自己主権型アイデンティティ(Self-Sovereign Identity, SSI)」という、より大きな概念の実現に貢献する可能性があります。SSIは、個人が自身のアイデンティティ情報(氏名、年齢、資格など)を、特定の企業や政府に依存することなく、自分自身の管理下(例えば個人のデバイス)に置くという考え方です。FIDO認証の「秘密鍵をユーザーの手元に置く」というアーキテクチャは、このSSIの理念と非常に親和性が高いです。ユーザーは、自分のデバイスに保管された秘密鍵を使って、開示したい情報にだけ署名を行い、相手に提示するといった、プライバシーを最大限に保護した情報連携が可能になるかもしれません。

FIDO認証は、単にログインを簡単にする技術ではありません。それは、デジタル世界における「個人の証明」のあり方を再定義し、より安全で、プライバシーが尊重され、ユーザーが主権を持つ、新しい信頼の形を構築するための基盤技術なのです。その進化はまだ始まったばかりであり、私たちのデジタルライフを根底から変革するポテンシャルを秘めています。

まとめ

本記事では、次世代の認証技術として急速に普及が進む「FIDO認証」について、その仕組みからメリット、そして未来の展望までを多角的に解説しました。

最後に、この記事の重要なポイントを振り返ります。

- FIDO認証は、パスワードを使わない新しい認証の仕組み: 指紋や顔などの生体認証や物理的なセキュリティキーを使い、安全かつ簡単に本人確認を行う技術標準です。

- 高いセキュリティは「公開鍵暗号方式」が支えている: 認証の要である「秘密鍵」はデバイスから決して出ず、「公開鍵」のみをサーバーに登録します。これにより、サーバーからの情報漏洩リスクやフィッシング詐欺のリスクを根本から排除します。

- プライバシーにも配慮: 指紋や顔などの生体情報は、デバイス内部での本人確認にのみ使われ、ネットワーク上に送信されたり、サーバーに保存されたりすることはありません。

- FIDO2とWebAuthnが現在の主流: UAF、U2Fといった規格を経て、現在はWeb標準の「FIDO2(WebAuthn)」が主流となり、主要なブラウザで標準サポートされています。

- 「パスキー」はFIDO認証の進化形: FIDO認証技術をベースに、クラウド経由で認証情報を同期可能にしたものが「パスキー」です。デバイスの紛失リスクや複数デバイス利用の不便さを解消し、利便性を飛躍的に向上させました。

- メリットは多岐にわたる: ユーザーにとっては「セキュリティ向上」と「利便性向上」を両立し、サービス提供者にとっては「運用コスト削減」と「事業リスク低減」につながります。

- 今後の展望は明るい: パスワードレス社会の実現に向け、Webサービスから業務システム、IoT、さらには行政サービスまで、あらゆる場面での活用が期待されています。

私たちは長らく、覚えにくく、盗まれやすい「パスワード」という不完全な仕組みに、デジタルライフの安全を委ねてきました。FIDO認証とパスキーは、その長く続いた時代に終止符を打ち、誰もが簡単・安全にデジタル世界の恩恵を受けられるようにするための、最も確実なソリューションです。

まだFIDO認証やパスキーを試したことがない方は、まずはご自身のGoogleアカウントやApple IDで設定してみることをお勧めします。その驚くほどスムーズで安心な体験は、パスワードのない未来がすでに来ていることを実感させてくれるはずです。

FIDO認証とパスキーを正しく理解し、積極的に活用していくこと。それが、これからのデジタル社会を安全かつ快適に生きるための、新しい常識となるでしょう。