現代のビジネスにおいて、クレジットカード決済は不可欠なインフラとなっています。消費者はオンラインショッピングや店舗での支払いに利便性を求め、事業者はそのニーズに応えることで売上機会を拡大しています。しかし、その裏側には常にクレジットカード情報の漏えいという重大なリスクが潜んでいます。ひとたび情報漏えい事故が発生すれば、企業は金銭的な損失だけでなく、顧客や社会からの信頼を失い、事業継続そのものが困難になる可能性があります。

こうしたリスクからクレジットカード情報を守り、すべての事業者が安全な決済環境を構築・維持するために策定されたのが、国際的なセキュリティ基準である「PCI DSS(Payment Card Industry Data Security Standard)」です。

この記事では、PCI DSSの基本的な概念から、その心臓部である「6つの目標と12の要件」、最新バージョン「v4.0」への対応、準拠することで得られるメリット、そして準拠を達成するための具体的なステップまで、網羅的かつ分かりやすく解説します。PCI DSSへの準拠は、もはや一部の大企業だけのものではありません。クレジットカード情報を取り扱うすべての事業者にとって、避けては通れない重要な経営課題です。本記事を通じて、PCI DSSへの理解を深め、自社のセキュリティ体制を見直す一助となれば幸いです。

目次

PCI DSSの基本

まずはじめに、「PCI DSS」がどのようなもので、なぜ必要とされ、誰が対象となるのか、その基本的な概念を整理していきましょう。この基準の根幹を理解することは、具体的な要件への取り組みを円滑に進めるための第一歩となります。

PCI DSSとは

PCI DSSとは、「Payment Card Industry Data Security Standard」の頭文字を取った略称で、クレジットカード会員のデータを安全に取り扱うことを目的に策定された、クレジットカード業界のグローバルなセキュリティ基準です。具体的には、カード情報を保存、処理、または伝送するすべての事業者に対して、情報漏えいを防ぎ、安全な決済環境を維持するための技術的・運用的要件を定めています。

この基準が保護の対象とするデータは、大きく分けて2種類あります。

- カード会員データ(Cardholder Data)

- 主たるアカウント番号(PAN):カード表面に記載されている14桁から16桁の番号。

- カード会員名

- 有効期限

- サービスコード

- 機密認証データ(Sensitive Authentication Data)

- 完全な磁気ストライプデータ:カード裏面の磁気ストライプに記録されている全情報。

- CAV2/CVC2/CVV2/CID:カード裏面や表面に記載されている3桁または4桁のセキュリティコード。

- PIN/PINブロック:暗証番号。

PCI DSSでは特に、機密認証データについては、取引処理後はいかなる形式であっても保存してはならないと厳しく定めています。また、カード会員データについても、やむを得ず保存する場合には、暗号化などの強力な保護措置を講じることが義務付けられています。

要するに、PCI DSSは単なるガイドラインではなく、クレジットカード情報を取り扱う事業者が遵守すべき「ルールブック」であり、その目的はカード会員と事業者の双方を情報漏えいの脅威から守ることにあります。

PCI DSSが設立された背景と目的

PCI DSSが誕生した背景には、2000年代初頭に多発した大規模なクレジットカード情報漏えい事件があります。インターネットの普及に伴いオンライン取引が急増する一方で、多くの事業者のセキュリティ対策は脆弱なままでした。その結果、ハッカーによる不正アクセスが後を絶たず、何億件ものカード情報が流出する事態が世界中で発生しました。

このような状況を危惧した5つの国際カードブランド、Visa、MasterCard、JCB、American Express、Discoverは、それぞれのブランドが独自に定めていたセキュリティ基準を統一し、業界全体でセキュリティレベルを引き上げる必要があると判断しました。そして2006年、これら5社が共同でPCI Security Standards Council(PCI SSC)という独立した組織を設立し、PCI DSSを策定・運用管理することになりました。

PCI DSSの主な目的は以下の通りです。

- クレジットカード情報漏えいの防止: 技術的・物理的・人的な観点から多層的なセキュリティ対策を義務付けることで、不正アクセスや内部犯行による情報漏えいを防ぎます。

- セキュリティ基準の統一化: 国際カードブランド間でバラバラだった基準を統一し、事業者がどのブランドのカードを取り扱う場合でも、一貫したセキュリティレベルを維持できるようにします。

- 業界全体のセキュリティ意識の向上: 事業者に対して定期的なセキュリティ評価や従業員教育を求めることで、組織全体のセキュリティ文化を醸成します。

このように、PCI DSSは過去の失敗から学び、安全で信頼性の高いクレジットカード決済環境をグローバルに実現するための共通言語として機能しているのです。

PCI DSSの対象となる事業者

「うちは中小企業だから関係ない」「カード情報は決済代行会社に任せているから大丈夫」と考えるのは早計です。PCI DSSの対象範囲は非常に広く、原則としてクレジットカード情報を「保存(Store)」「処理(Process)」「伝送(Transmit)」するすべての事業者が含まれます。

具体的には、以下のような事業者が対象となります。

- 加盟店(Merchant):

- 実店舗でクレジットカード決済端末を利用している小売店、飲食店など。

- ECサイトでオンライン決済を受け付けている事業者。

- 電話や郵送でカード情報を受け付け、注文を処理する事業者。

- サービスプロバイダ(Service Provider):

- 決済代行事業者(PSP: Payment Service Provider): 加盟店とカード会社の間に入り、決済処理を代行する事業者。

- ホスティング事業者: 加盟店のECサイトが稼働するサーバーを提供している事業者。

- データセンター事業者: カード情報を保存・処理するサーバーを設置している事業者。

- POSシステム開発・販売事業者: クレジットカード決済機能を持つPOSシステムを提供する事業者。

- その他、カード情報の処理に関わるシステム開発会社、運用保守会社、コールセンターなど。

重要なのは、カード情報が自社のシステムを通過したり、一時的にでも保存されたりする場合には、そのシステムやネットワークがPCI DSSの準拠対象(スコープ)に含まれるという点です。たとえ決済処理の大部分を外部の決済代行事業者に委託していても、自社のWebサーバーが顧客のカード情報入力画面(決済ページ)を生成・中継している場合などは、そのサーバーも準拠対象となり得ます。

また、PCI DSSでは、年間のクレジットカード取引件数や取り扱い方法に応じて、事業者をレベル分けし、求められる準拠証明の方法を変えています。例えば、年間取引件数が非常に多い大規模な事業者は、QSA(認定セキュリティ評価人)による厳格な訪問審査が義務付けられますが、中小規模の事業者は自己問診(SAQ)による簡易的な証明が認められる場合があります。

しかし、求められるセキュリティ要件(12の要件)そのものは、事業者の規模に関わらず等しく適用されます。したがって、クレジットカードを取り扱うすべての事業者は、自社がPCI DSSの対象であると認識し、適切な対応を取る責任があるのです。

PCI DSSの6つの目標と12の要件

PCI DSSの核心部分は、「6つの目標」と、それを達成するための具体的な「12の要件」から構成されています。これらは、クレジットカード情報を保護するための包括的なフレームワークであり、技術的な対策から組織的な運用ルールまで、多岐にわたる項目を網羅しています。ここでは、各要件が何を求めているのか、その目的と具体的な対策例を交えながら詳しく解説します。

まず、全体像を把握するために、6つの目標と12の要件の関係を以下の表にまとめます。

| 6つの目標 | 12の要件 |

|---|---|

| ① 安全なネットワークとシステムの構築・維持 | 要件1: ファイアウォールをインストールして構成を維持する 要件2: ベンダ提供のデフォルト値を使用しない |

| ② カード会員データの保護 | 要件3: 保存されるカード会員データを保護する 要件4: 公共ネットワーク経由でのカード会員データ伝送を暗号化する |

| ③ 脆弱性管理プログラムの維持 | 要てん5: マルウェアからすべてのシステムを保護し、ウイルス対策ソフトウェアを定期的に更新する 要件6: 安全性の高いシステムとアプリケーションを開発し、維持する |

| ④ 強力なアクセス制御手法の導入 | 要件7: カード会員データへのアクセスを業務上必要な範囲内に制限する 要件8: システムコンポーネントへのアクセスを識別・認証する 要件9: カード会員データへの物理アクセスを制限する |

| ⑤ ネットワークの定期的な監視・テスト | 要件10: ネットワークリソースおよびカード会員データへのすべてのアクセスを追跡・監視する 要件11: セキュリティシステムおよびプロセスを定期的にテストする |

| ⑥ 情報セキュリティポリシーの維持 | 要件12: すべての担当者の情報セキュリティに対応するポリシーを維持する |

それでは、各目標と要件を具体的に見ていきましょう。

① 安全なネットワークとシステムの構築・維持

この目標は、サイバー攻撃の侵入口となりうるネットワークとシステムの「入口」を固めることに焦点を当てています。信頼できない外部ネットワーク(インターネットなど)と、カード情報を扱う内部ネットワークを明確に分離し、不正なアクセスを水際で防ぐことが目的です。

要件1:カード会員データを保護するために、ファイアウォールをインストールして構成を維持する

ファイアウォールは、ネットワークの「門番」として機能し、許可された通信のみを通し、不正な通信をブロックするセキュリティの基本です。

- 目的: 信頼できないネットワーク(特にインターネット)からの不正なアクセスを防ぎ、カード会員データ環境(CDE: Cardholder Data Environment)を保護します。

- 具体的な対策例:

- CDEとインターネットの間にファイアウォールを設置する。

- 「すべて拒否」をデフォルトとし、業務上必要な通信のみを明示的に許可するルールを設定する。

- ファイアウォールの設定ルールを最低でも6ヶ月に一度見直し、不要なルールを削除する。

- ネットワーク構成図を作成し、カード会員データの流れとファイアウォールの設置場所を明確に文書化する。

- 無線LAN環境とCDEの間にもファイアウォールを設置する。

要件2:システムパスワードおよび他のセキュリティパラメータにベンダ提供のデフォルト値を使用しない

サーバー、ルーター、OS、アプリケーションなどのIT機器やソフトウェアは、初期設定として簡単なパスワード(例:「admin」「password」)が設定されていることが多く、攻撃者に悪用されやすい最大の弱点の一つです。

- 目的: 推測されやすいデフォルト設定を排除し、不正アクセスの足がかりを与えないようにします。

- 具体的な対策例:

- システムを本番稼働させる前に、すべてのデフォルトパスワードを変更する。

- 不要なデフォルトアカウントを無効化または削除する。

- システムやソフトウェアごとに、セキュリティを強化するための設定ガイドライン(ハードニング標準)を文書化し、それに従って設定を行う。

- 無線LANアクセスポイントのSSIDや管理パスワードも、デフォルト値から必ず変更する。

② カード会員データの保護

この目標は、万が一ネットワーク内に侵入されたとしても、最も重要な資産である「カード会員データ」そのものを守るための対策に焦点を当てています。データが保存されている状態(at-rest)と、ネットワークで送信されている状態(in-transit)の両方で保護することが求められます。

要件3:保存されるカード会員データを保護する

カード会員データを保存することは、漏えいリスクを増大させるため、可能な限り避けるべきです。やむを得ず保存する場合は、たとえデータが盗まれても解読できないように、強力な保護措置が必要です。

- 目的: 保存されているカード会員データ(特にPAN)を、読み取り不可能な形式に変換することで、漏えい時の被害を最小限に抑えます。

- 具体的な対策例:

- データ保持ポリシーを策定し、業務上正当な理由がない限りカード会員データを保存しないことを徹底する。

- 保存するPANは、強力な暗号化(ハッシュ化、トークン化を含む)を施す。暗号化に使用する鍵は、データとは別に厳重に管理する。

- 画面表示や印刷物では、PANの一部のみを表示する「マスキング」を行う(例:「**1234」)。表示してよいのは、その情報を業務上知る必要がある担当者に限り、最大でも先頭6桁と下4桁までと定められています。

- 機密認証データ(セキュリティコードや磁気ストライプデータ)は、いかなる場合も保存しない。

要件4:オープンな公共ネットワーク経由でカード会員データを伝送する場合、暗号化する

インターネットのような信頼性の低い公共ネットワーク上で、カード会員データを平文(暗号化されていない状態)で送受信することは、盗聴のリスクに直接さらされる非常に危険な行為です。

- 目的: 伝送中のカード会員データを盗聴から保護します。

- 具体的な対策例:

- Webサイトでのデータ送受信には、強力な暗号化プロトコルであるSSL/TLSの最新バージョンを使用する。

- メール、FTP、インスタントメッセージングなど、安全でない方法でPANを送信しない。

- 無線ネットワーク経由でデータを伝送する場合も、WPA2/WPA3などの強力な暗号化と認証方式を使用する。

③ 脆弱性管理プログラムの維持

ITシステムやソフトウェアには、設計上の不備やプログラミングのミスに起因する「脆弱性」が常に存在します。攻撃者はこの脆弱性を突いてシステムに侵入するため、脆弱性を継続的に管理し、修正していくことが不可欠です。

要件5:すべてのシステムをマルウェアから保護し、ウイルス対策ソフトウェアまたはプログラムを定期的に更新する

ウイルス、ワーム、トロイの木馬、ランサムウェアといったマルウェアは、情報窃取やシステム破壊を目的とした悪意のあるソフトウェアの総称です。

- 目的: マルウェアの感染を防ぎ、感染した場合でも迅速に検知・駆除できる体制を整えます。

- 具体的な対策例:

- CDE内のすべてのサーバーやPCに、ウイルス対策ソフトウェアを導入する。

- ウイルス定義ファイル(パターンファイル)を常に最新の状態に保ち、定期的な自動更新を有効にする。

- 定期的にシステム全体のスキャンを実行し、そのログを監視・保管する。

- ウイルス対策ソフトウェアを無断で停止・無効化できないように設定する。

要件6:安全性の高いシステムとアプリケーションを開発し、維持する

自社で開発するWebアプリケーションやシステムも、脆弱性の発生源となり得ます。開発段階からセキュリティを考慮に入れる(セキュアコーディング)とともに、リリース後も新たな脆弱性に迅速に対応する必要があります。

- 目的: システムやアプリケーションに脆弱性が作りこまれるのを防ぎ、発見された脆弱性に迅速に対処します。

- 具体的な対策例:

- OWASP Top 10などの業界標準で知られる一般的な脆弱性(SQLインジェクション、クロスサイトスクリプティングなど)を理解し、それらを防ぐためのセキュアコーディングガイドラインに従って開発を行う。

- システムを本番環境に導入する前に、信頼できる第三者機関による脆弱性診断を実施する。

- OSやソフトウェアのベンダーからリリースされるセキュリティパッチを常に監視し、リスク評価の上、1ヶ月以内など迅速に適用する。

- Webアプリケーションの前段にWAF(Web Application Firewall)を導入し、アプリケーション層への攻撃を防御する。

④ 強力なアクセス制御手法の導入

誰が、いつ、どの情報にアクセスできるのかを厳格に管理することは、情報セキュリティの根幹です。この目標は、「知る必要のある者だけがアクセスできる(Need-to-Know)」という原則に基づき、人的・論理的・物理的なアクセスを制御することを目的としています。

要件7:カード会員データへのアクセスを、業務上必要な範囲内に制限する

すべての従業員がすべての情報にアクセスできる状態は、内部不正や操作ミスのリスクを著しく高めます。

- 目的: 従業員の職務や役割に応じて、カード会員データへのアクセス権を必要最小限に絞ります。

- 具体的な対策例:

- アクセス制御ポリシーを文書化し、各担当者の役割とアクセス可能なデータを明確に定義する。

- システムのアクセス権限設定は、デフォルトで「すべて拒否」とし、業務上必要な権限のみを個別に許可する(最小権限の原則)。

- アクセス権限の棚卸しを定期的に実施し、異動や退職によって不要になった権限は速やかに削除する。

要件8:システムコンポーネントへのアクセスを識別・認証する

システムにアクセスしようとする者が、本当に本人であるかを確認する「認証」は、不正アクセスを防ぐための重要な関門です。

- 目的: システムにアクセスするすべてのユーザーを一意に識別し、正当なユーザーであることを確認します。

- 具体的な対策例:

- ユーザーごとに一意のIDを割り当て、共有アカウントの使用を禁止する。

- パスワードポリシーを強化する(最低文字数、英数字記号の混在、定期的な変更強制など)。

- 特にCDEへの管理者アクセスなど、重要なアクセスに対しては多要素認証(MFA)を導入する。MFAとは、パスワード(知識情報)に加えて、スマートフォンアプリ(所持情報)や指紋(生体情報)など、2つ以上の要素を組み合わせる認証方式です。

要件9:カード会員データへの物理アクセスを制限する

サイバー攻撃だけでなく、サーバーや記録媒体の盗難、不正な覗き見といった物理的な脅威からもデータを守る必要があります。

- 目的: カード会員データを保存・処理するサーバーや機器、記録媒体が設置されているエリアへの物理的な侵入を防ぎます。

- 具体的な対策例:

- サーバー室などの機密エリアに、入退室管理システム(ICカード認証など)を導入し、許可された担当者のみが入室できるようにする。

- 機密エリアに監視カメラを設置し、映像を記録・保管する。

- 訪問者の入退室を記録し、常に護衛をつける。

- カード情報が記載された書類や、データを保存したUSBメモリ、バックアップテープなどの記録媒体は、施錠されたキャビネットなどで安全に保管し、不要になった場合はシュレッダーや物理破壊によって復元不可能な状態にしてから廃棄する。

⑤ ネットワークの定期的な監視・テスト

セキュリティ対策は「導入して終わり」ではありません。日々の運用の中で、異常な兆候をいち早く検知し、対策が有効に機能しているかを定期的に検証するプロセスが不可欠です。

要件10:ネットワークリソースおよびカード会員データへのすべてのアクセスを追跡・監視する

システム上で何が起きているかを記録する「ログ」は、不正アクセスの試みやインシデントの発生を検知し、原因を究明するための唯一の手がかりです。

- 目的: すべてのイベント(ログイン試行、管理者操作、データアクセスなど)を記録し、それを監視することで、セキュリティインシデントを早期に発見・対応できるようにします。

- 具体的な対策例:

- CDE内のすべてのシステムコンポーネントでログ機能を有効化する。

- ユーザーID、イベントの種類、日時、成否など、調査に必要な情報を含むログを取得する。

- 取得したログを定期的に(理想はリアルタイムで)レビューし、不審なアクティビティがないかを確認する。SIEM(Security Information and Event Management)のようなログ統合管理ツールを導入すると効率的です。

- ログデータを改ざんから保護し、最低1年間は保管する(うち直近3ヶ月はすぐに分析できる状態にしておく)。

要件11:セキュリティシステムおよびプロセスを定期的にテストする

自社のセキュリティ対策に穴がないか、客観的な視点で定期的にチェックし、脆弱性を修正していくサイクルを回すことが重要です。

- 目的: 導入したセキュリティ対策が正しく機能しているか、また新たな脆弱性が発生していないかを定期的に検証し、継続的な改善を促します。

- 具体的な対策例:

- 四半期に一度、ASV(認定スキャンベンダー)による外部脆弱性スキャンを実施する。

- 四半期に一度、内部脆弱性スキャンを実施する。

- 年に一度(またはシステムに大きな変更があった場合)、ペネトレーションテスト(侵入テスト)を実施する。これは、実際の攻撃者の視点でシステムへの侵入を試みる、より実践的なテストです。

- ファイルや設定の変更を検知するファイル整合性監視ツールを導入する。

⑥ 情報セキュリティポリシーの維持

これまでに挙げたすべての要件を確実に実行し、組織全体で一貫したセキュリティレベルを保つためには、ルールを明文化した「情報セキュリティポリシー」を策定し、全従業員に周知徹底することが不可欠です。

要件12:すべての担当者の情報セキュリティに対応するポリシーを維持する

技術的な対策だけではセキュリティは万全ではありません。従業員一人ひとりの意識と行動が、組織全体のセキュリティ強度を左右します。

- 目的: 組織として情報セキュリティにどう取り組むかという方針を明確にし、すべての従業員がそれを理解し、遵守するための基盤を構築します。

- 具体的な対策例:

- 組織全体としての情報セキュリティポリシーを策定し、経営層の承認を得る。このポリシーには、PCI DSS要件1〜11の遵守が含まれている必要があります。

- リスク評価を年次で実施し、ポリシーを定期的に見直す。

- セキュリティ意識向上トレーニングを年次で全従業員に実施し、ポリシーの内容や各自の責任を周知徹底する。

- インシデント対応計画を策定し、情報漏えいなどのセキュリティ事故が発生した際に、誰が、何を、どのように行うかを定めておく。この計画は、年次でテスト(演習)を実施することが求められます。

- 従業員の採用時に身元調査を実施するなど、人的なリスク管理を行う。

以上がPCI DSSの6つの目標と12の要件です。これらは相互に関連し合っており、一つでも欠けてはならない多層防御の考え方に基づいています。これらの要件を一つひとつ着実に満たしていくことが、安全なクレジットカード決済環境の実現につながるのです。

PCI DSSの最新バージョン「v4.0」について

セキュリティの世界は、攻撃手法の進化とともに常に変化しています。これに対応するため、PCI DSSも定期的に改訂が重ねられており、現在の最新バージョンは2022年3月にリリースされた「v4.0」です。旧バージョンであるv3.2.1からの移行期間が設けられており、事業者は計画的な対応が求められます。

PCI DSS v4.0への移行スケジュール

PCI SSCは、事業者が新しい要件に十分な準備期間をもって対応できるよう、段階的な移行スケジュールを定めています。

| 日付 | イベント | 内容 |

|---|---|---|

| 2022年3月31日 | v4.0 公開 | PCI DSS v4.0が正式にリリースされ、v3.2.1との並行稼働期間が開始。 |

| 2024年3月31日 | v3.2.1 廃止 | この日をもってv3.2.1は廃止され、以降の審査はすべてv4.0に準拠する必要がある。 |

| 2025年3月31日 | 新規要件の完全義務化 | v4.0で新たに追加された要件(当初は「ベストプラクティス(推奨)」扱い)が、この日以降「要件(必須)」となる。 |

参照:PCI Security Standards Council 公式サイト

このスケジュールからわかるように、2024年4月1日以降にPCI DSSの準拠審査を受ける事業者は、すべてv4.0に対応しなければなりません。さらに、2025年3月31日までは猶予期間が設けられている新規要件についても、早期の対応計画を立てることが推奨されます。まだv3.2.1で運用している事業者は、速やかにv4.0への移行準備に着手する必要があります。

v3.2.1からの主な変更点

PCI DSS v4.0は、近年の脅威動向やテクノロジーの進化を反映し、いくつかの重要な変更が加えられました。その目的は、セキュリティを強化すると同時に、事業者がより柔軟に要件を満たすための選択肢を提供することにあります。

主な変更点は以下の通りです。

- セキュリティ目標の進化

v4.0では、準拠の目標として「継続的なセキュリティプロセスを推進する」という考え方が強調されています。単に年一回の審査に合格するだけでなく、日常的な業務の中にセキュリティを組み込み、継続的にリスクを管理・改善していくことが求められます。 - 柔軟な実装オプションの導入

v4.0の最大の変更点の一つが、「カスタマイズアプローチ(Customized Approach)」の導入です。これは、従来の要件で定められた通りの管理策(Defined Approach)を実装する代わりに、要件の「目的」を達成できるのであれば、事業者自身が設計した独自のセキュリティ管理策を実装できるというものです。これにより、クラウドサービスや新しいテクノロジーを活用する事業者が、自社の環境に最適化された方法でセキュリティを確保しやすくなりました。ただし、カスタマイズアプローチを採用するには、その管理策がなぜ有効であるかを客観的に証明するための厳格なリスク分析と文書化が求められます。 - 認証要件の強化

不正アクセスの起点となりやすい認証プロセスについて、要件が大幅に強化されました。- パスワード要件の強化: システムやアプリケーションで使用するパスワードについて、v3.2.1よりも複雑性や長さの要件が厳格化されました。例えば、パスワードの最小文字数が12文字(システム/アプリケーションへのアクセスの場合)に引き上げられました。

- 多要素認証(MFA)の適用範囲拡大: これまではCDEへのリモートアクセスなどに限定されていましたが、v4.0ではCDE環境へのすべてのアクセスに対してMFAの使用が義務付けられました。これは、管理者だけでなく、一般ユーザーのアクセスも対象となります。

- 新たな脅威への対応

近年のサイバー攻撃のトレンドを踏まえ、新たな脅威への対策が追加されました。- フィッシング対策の強化: 従業員を標的としたフィッシング攻撃のリスクに対応するため、定期的なフィッシングシミュレーション訓練の実施が求められるようになりました。

- ECサイトのペイメントスクリプト保護: オンラインショッピングサイトの決済ページで実行されるスクリプト(JavaScriptなど)が改ざんされ、カード情報が盗まれる攻撃(e-スキミング、Magecart攻撃)への対策が要件化されました。具体的には、決済ページで実行されるすべてのスクリプトの整合性を監視・管理する仕組みの導入が求められます。

これらの変更は、PCI DSSが静的なチェックリストではなく、変化し続ける脅威環境に対応するための動的なフレームワークであることを示しています。事業者はこれらの変更点を正確に理解し、自社のセキュリティ戦略に反映させていくことが不可欠です。

PCI DSSに準拠する3つのメリット

PCI DSSへの準拠は、多くの事業者にとってコストや手間のかかる取り組みと捉えられがちです。しかし、その労力に見合う、あるいはそれ以上の大きなメリットが存在します。準拠は単なる義務ではなく、企業の成長と持続可能性を高めるための戦略的な投資と考えることができます。

① 情報セキュリティレベルが向上する

PCI DSSに準拠する過程で得られる最も直接的かつ本質的なメリットは、組織全体の情報セキュリティレベルが体系的かつ網羅的に向上することです。

PCI DSSの12要件は、特定の技術や製品を導入すれば終わり、というものではありません。ファイアウォールの設定、データの暗号化、アクセス管理、脆弱性対策、ログ監視、従業員教育、インシデント対応計画など、技術的・物理的・組織的な側面から多層的な防御策を求めています。

これらの要件に一つひとつ対応していくプロセスは、自社のセキュリティ体制における弱点や課題を浮き彫りにします。

- 「ファイアウォールのルールが整理されておらず、不要な通信が許可されたままになっていた」

- 「開発環境で安易に本番のカード会員データを使っていた」

- 「退職した従業員のアカウントが削除されずに残っていた」

- 「セキュリティパッチの適用が場当たり的で、管理されていなかった」

こうした具体的な問題点を特定し、PCI DSSの基準に沿って改善していくことで、漠然とした不安が具体的な対策に変わり、組織全体のセキュリティ基盤が格段に強化されます。結果として、クレジットカード情報漏えいはもちろんのこと、ランサムウェア攻撃やその他のサイバー攻撃に対する耐性も高まり、事業継続性を脅かすリスクを大幅に低減できるのです。

② 企業の社会的信用やブランドイメージが高まる

現代の消費者は、価格や品質だけでなく、個人情報を安全に取り扱ってくれるかどうかを企業選びの重要な基準にしています。特にクレジットカード情報は、直接的な金銭被害に結びつくため、その取り扱いには非常に敏感です。

PCI DSSへの準拠は、自社が「クレジットカード情報を国際基準に則って安全に管理している」ことを客観的に証明するものです。準拠の事実をウェブサイトや会社案内などで公表することにより、顧客に対して安心感を与え、信頼を醸成できます。これは、競合他社との明確な差別化要因となり、顧客ロイヤルティの向上や新規顧客の獲得に繋がります。

また、信頼は顧客に対してだけでなく、取引先や投資家に対しても重要です。BtoBの取引において、相手企業のセキュリティ体制を評価する際に、PCI DSS準拠の有無が指標とされるケースは少なくありません。特に、決済関連のサービスを提供する企業や、大量の顧客データを取り扱うプラットフォーム事業者などと取引する場合、PCI DSS準拠が契約の前提条件となることもあります。

このように、PCI DSS準拠は単なるコストではなく、企業のレピュテーション(評判)とブランド価値を高めるための無形の資産として機能するのです。

③ 新たなビジネスチャンスが広がる

グローバル化が進む現代において、PCI DSS準拠は国内市場に留まらず、海外へ事業を展開する際の「パスポート」のような役割を果たします。PCI DSSは世界共通の基準であるため、準拠していることで海外の企業や顧客からの信頼を得やすくなり、国際的なビジネス展開がスムーズになります。

例えば、以下のようなケースでビジネスチャンスが拡大します。

- 大手企業との提携: 大手小売業者やプラットフォーマーは、自社のサプライチェーン全体でのセキュリティ確保を重視しており、取引先に対してPCI DSS準拠を求めることが一般的です。準拠していなければ、そもそも取引の土俵に上がれない可能性があります。

- グローバルECサイトの展開: 国境を越えて商品を販売する場合、各国の顧客に安心して利用してもらうためには、グローバルスタンダードであるPCI DSSへの準拠が事実上の必須条件となります。

- 新たな決済サービスの提供: 自社が決済代行事業者(PSP)や、決済関連のソリューションを提供するサービスプロバイダを目指す場合、PCI DSS準拠は事業を開始するための絶対的な前提条件です。

逆に言えば、PCI DSSに準拠していないことは、これらのビジネスチャンスを逸失する機会損失に繋がります。したがって、PCI DSS準拠は、守りのセキュリティ対策であると同時に、新たな市場や顧客を開拓し、事業を成長させるための攻めの戦略と位置づけることができるのです。

PCI DSSに準拠しない場合のリスク

PCI DSSに準拠することのメリットを理解する一方で、準拠しない場合にどのようなリスクが生じるのかを正確に把握することも極めて重要です。これらのリスクは、単なる「可能性」ではなく、実際に多くの企業が直面してきた現実であり、事業の存続を根底から揺るがしかねない深刻なものです。

罰金や賠償金が発生する可能性がある

PCI DSSに準拠していない状態でカード情報漏えい事故を起こした場合、企業は多額の金銭的ペナルティに直面する可能性があります。

このペナルティは、主に以下の2種類から構成されます。

- カードブランドからの罰金(ペナルティ):

PCI DSSは法律ではありませんが、カードブランドと加盟店/決済代行会社との契約に基づく「ルール」です。このルールに違反した(=PCI DSS非準拠の)状態で事故を起こすと、カードブランドは契約先のカード会社(アクワイアラー)を通じて、事業者に対して高額な罰金を科すことがあります。この金額は、漏えいしたカード情報の件数や事業者の規模によって異なり、数千万円から数億円に達するケースも報告されています。 - 顧客や他社への損害賠償:

情報漏えいの被害に遭ったカード会員から、損害賠償を求める集団訴訟を起こされる可能性があります。賠償額には、カードの不正利用被害額だけでなく、カード再発行の手数料や、被害者が受けた精神的苦痛に対する慰謝料なども含まれる場合があります。

さらに、漏えいした情報が悪用され、他のサービスで不正ログインが発生するなど二次被害が拡大した場合、その被害に対する責任を問われる可能性もゼロではありません。

これらの金銭的負担は、企業の財務状況に深刻なダメージを与え、特に体力のない中小企業にとっては倒産の引き金にもなりかねません。

クレジットカード決済のライセンスが停止・剥奪される

PCI DSSに準拠しないことの最も直接的かつ致命的なリスクは、クレジットカード決済を取り扱う権利そのものを失うことです。

カード会社は、自社のブランドイメージと決済システムの安全性を守るため、セキュリティ基準を満たさない事業者との契約を見直す権利を持っています。PCI DSS非準拠が発覚した場合や、非準拠の状態で情報漏えいを起こした場合には、以下のような厳しい措置が取られる可能性があります。

- クレジットカード取引の料率引き上げ: リスクの高い事業者と見なされ、決済手数料が引き上げられる。

- 一時的なライセンス停止: 改善が見られるまで、一時的にクレジットカード決済ができなくなる。

- ライセンスの完全な剥奪: 最も重い罰則として、カード会社との加盟店契約が解除され、恒久的にクレジットカード決済が利用できなくなる。

多くの事業者にとって、クレジットカード決済は売上の大半を占める重要な収益源です。この決済手段が利用できなくなれば、売上は激減し、顧客は離れ、事業継続は極めて困難になります。これは、罰金や賠償金以上に、企業の存続を直接的に脅かす最大のリスクと言えるでしょう。

顧客や取引先からの信頼を失う

情報漏えい事故を起こした企業が直面する、最も回復が困難なダメージが「信頼の失墜」です。一度失われた信頼を取り戻すには、長い時間と多大な努力が必要となります。

- 顧客離れ: 自分のカード情報が漏えいしたと知った顧客は、その企業やサービスを二度と利用しない可能性が高いでしょう。たとえ直接の被害がなくても、「セキュリティ意識の低い会社」というレッテルが貼られ、多くの顧客が離れていきます。

- ブランドイメージの毀損: 事故の情報はニュースやSNSを通じて瞬く間に拡散し、企業のブランドイメージは深刻なダメージを受けます。これは、既存事業だけでなく、将来の新規事業展開にも長期的な悪影響を及ぼします。

- 取引関係の悪化: 取引先企業は、自社への影響を懸念し、取引を停止または縮小する可能性があります。特に、セキュリティを重視する大手企業との関係は、修復が困難になるでしょう。

罰金やライセンス剥奪といった直接的なペナルティは一過性のものであるかもしれませんが、失われた信頼という無形の損害は、企業の根幹を蝕み続けます。PCI DSSへの準拠は、こうした取り返しのつかない事態を未然に防ぐための、最低限の責務なのです。

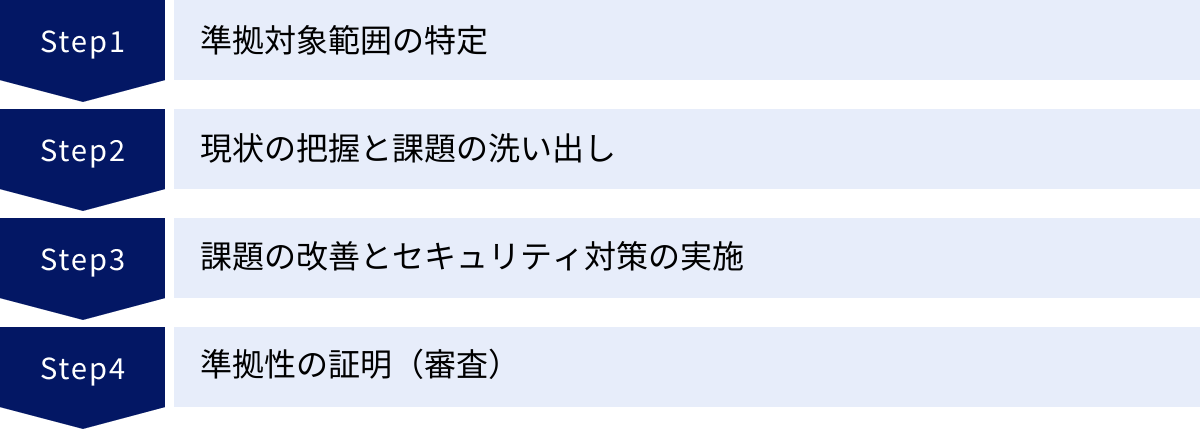

PCI DSS準拠を達成するまでの4ステップ

PCI DSSへの準拠は、一夜にして達成できるものではありません。組織全体で取り組むべき体系的なプロジェクトであり、計画的に進めることが成功の鍵となります。ここでは、準拠を達成するための標準的な4つのステップを解説します。

① 準拠対象範囲の特定

プロジェクトの第一歩として、最も重要なのが「PCI DSSの準拠対象範囲(スコープ)を正確に特定すること」です。スコープとは、カード会員データを「保存、処理、伝送」する、あるいはそれらのシステムに接続されているすべてのシステムコンポーネント、プロセス、および人員を指します。このスコープに含まれる環境全体をCDE(Cardholder Data Environment)と呼びます。

なぜスコープの特定が重要なのでしょうか。それは、PCI DSSの12要件は、このスコープ内のすべての要素に対して適用されるからです。スコープが広ければ広いほど、保護すべき対象が増え、準拠にかかるコストと工数が膨大になります。逆に、スコープを適切に最小化できれば、準拠の負担を大幅に軽減できます。

スコープを特定する際には、以下の点を慎重に調査する必要があります。

- カード会員データの流れの可視化: 顧客がカード情報を入力してから、決済処理が完了するまでの全工程で、データがどこを、どのように流れるのかを正確に把握します。Webサーバー、アプリケーションサーバー、データベースサーバー、ネットワーク機器、POS端末など、データが通過・保存されるすべてのコンポーネントを洗い出します。

- ネットワークセグメンテーション: カード情報を扱うCDEと、それ以外の社内ネットワーク(一般業務用のネットワークなど)を、ファイアウォールなどを使って技術的に明確に分離(セグメンテーション)できているかを確認します。適切にセグメンテーションされていれば、CDE以外のシステムをスコープから除外できます。これが、スコープ最小化のための最も効果的な手法です。

- 接続コンポーネントの洗い出し: CDEに直接接続されているシステムや、CDEのセキュリティに影響を与えうるシステム(例:CDEを管理するための運用端末、脆弱性スキャンツールなど)もスコープに含まれます。

このステップは、PCI DSS準拠プロジェクト全体の成否を左右する極めて重要な工程です。自社での特定が難しい場合は、初期段階から専門のコンサルタント(QSAなど)に支援を依頼することが賢明です。

② 現状の把握と課題の洗い出し(ギャップ分析)

スコープが特定できたら、次にそのスコープ内における現状のセキュリティ対策レベルと、PCI DSSの12要件との間の「差(ギャップ)」を明らかにします。このプロセスを「ギャップ分析」と呼びます。

ギャップ分析は、PCI DSSの各要件(および数百にのぼるサブ要件)をチェックリストのように用いて、一つひとつ自社の状況と照らし合わせていきます。

- 要件1.1.2: 「現在のネットワーク構成図が存在し、カード会員データのすべての接続が示されているか?」→ Yes/No

- 要件3.4: 「表示されるPANは、その情報を業務上知る必要がある担当者以外にはマスキングされているか?」→ Yes/No

- 要件8.3.1: 「多要素認証(MFA)がCDEへのすべてのアクセスに対して実装されているか?」→ Yes/No

このように、すべての要件に対して「準拠している(In Place)」「準拠していない(Not in Place)」「該当しない(Not Applicable)」などを評価していきます。この作業を通じて、「どの要件が満たせていないのか」「その原因は何か」といった課題が具体的に可視化されます。

ギャップ分析の結果は、次のステップで実施する改善計画の基礎となる重要な情報です。文書、システム設定、運用記録などを丁寧に確認し、客観的かつ正確に評価することが求められます。自己問診票(SAQ)も、このギャップ分析のための有効なツールとして活用できます。

③ 課題の改善とセキュリティ対策の実施

ギャップ分析によって明らかになった課題を解決するためのフェーズです。ここで、具体的なセキュリティ対策を計画し、実行に移します。

このステップでは、一般的に以下のようなタスクが発生します。

- ポリシー・手順書の策定・改訂: ギャップ分析で不備が指摘された情報セキュリティポリシーや、各種運用手順書(パスワード管理手順、インシデント対応手順など)を作成または見直します。

- システムの設定変更・改修:

- ファイアウォールのルール見直し

- サーバーやOSのセキュリティ強化設定(ハードニング)

- 不要なサービスの停止

- ログ取得設定の有効化と最適化

- アプリケーションの脆弱性修正

- 新しいテクノロジーやツールの導入:

- WAF(Web Application Firewall)の導入

- ファイル整合性監視ツールの導入

- SIEM(ログ統合管理)ツールの導入

- 脆弱性スキャンツールの導入

- 多要素認証(MFA)ソリューションの導入

- プロセスの構築・改善:

- セキュリティパッチ管理プロセスの確立

- アクセス権の定期的な棚卸しプロセスの構築

- 従業員向けセキュリティ教育・訓練の計画と実施

これらの対策には、専門的な知識や技術、そして相応のコストが必要となる場合があります。対策の優先順位付け(リスクの高い課題から着手する)、予算確保、担当者のアサインなど、全社的なプロジェクトとして管理していくことが成功のポイントです。

④ 準拠性の証明(審査)

すべての改善策を実施し、PCI DSSの全要件を満たしたと判断できたら、最終ステップとしてその準拠性を客観的に証明します。この証明方法は、事業者の取引件数やカード情報の取り扱い方法によって、主に2つの方法に分かれます。

- 訪問審査(On-site Assessment): QSA(認定セキュリティ評価人)が事業者を訪問し、文書レビュー、システム設定の確認、担当者へのインタビューなどを通じて、各要件への準拠性を厳格に審査します。審査に合格すると、QSAはROC(Report on Compliance:準拠報告書)を発行します。これは、大規模な加盟店やサービスプロバイダに義務付けられることが多い方法です。

- 自己問診(Self-Assessment Questionnaire: SAQ): 事業者自身が、事業形態に応じて定められたタイプの質問票(SAQ)に回答し、すべての要件に準拠していることを自己宣言する方法です。SAQには、外部のASV(認定スキャンベンダー)による脆弱性スキャン結果の添付が必要な場合もあります。完了したSAQは、カード会社などの求めに応じて提出します。これは主に中小規模の加盟店で用いられる方法です。

どちらの方法で証明するにせよ、PCI DSS準拠は一度達成すれば終わりではありません。セキュリティ環境は常に変化するため、準拠状態を維持するために、年1回の定期的な審査(またはSAQの提出)が求められます。日々の運用の中でセキュリティを維持し続ける継続的な努力が不可欠なのです。

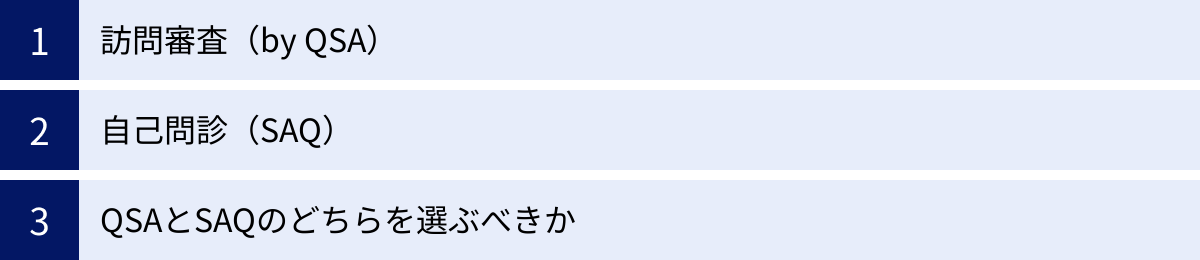

PCI DSSの準拠を証明する方法

PCI DSS準拠を達成した後、その事実をカード会社や取引先に証明する必要があります。前述の通り、その証明方法には大きく分けて「訪問審査」と「自己問診(SAQ)」の2種類があり、どちらを選択するかはカードブランドが定める基準(主に年間取引件数)によって決まります。

訪問審査(by QSA)

訪問審査は、PCI SSCによって認定されたセキュリティ評価人であるQSA(Qualified Security Assessor)が実施する、最も厳格で客観性の高い審査方法です。QSAは、PCI DSSの専門家として第三者の立場で事業者のセキュリティ体制を評価します。

- 対象となる事業者:

- 年間600万件以上のクレジットカード取引を行う大規模な加盟店(レベル1加盟店)。

- 決済代行事業者(PSP)やデータセンターなど、大量のカード情報を取り扱うサービスプロバイダ。

- カード会社から個別に訪問審査を求められた事業者。

- 審査プロセス:

QSAは、数週間から数ヶ月にわたり、事業者の拠点に訪問(またはリモートで)審査を行います。具体的な審査内容は以下の通りです。- 文書レビュー: 情報セキュリティポリシー、運用手順書、ネットワーク構成図、インシデント対応計画などの文書が、要件を満たしているかを確認します。

- システム設定の確認: ファイアウォール、サーバー、データベースなどの設定ファイルや管理画面を直接確認し、セキュリティ設定が適切に行われているかを検証します。

- 担当者へのインタビュー: 各システムの管理者や運用担当者、経営層などにインタビューを行い、ポリシーや手順が実際に理解され、遵守されているかを確認します。

- 物理的セキュリティの確認: サーバールームへの入退室管理記録や監視カメラの映像などをチェックし、物理的なアクセス制御が有効に機能しているかを確認します。

- 成果物:

すべての要件への準拠が確認されると、QSAは審査結果をまとめた詳細な報告書である「ROC(Report on Compliance:準拠報告書)」と、準拠を宣言する「AOC(Attestation of Compliance:準拠証明書)」を作成し、事業者に提出します。事業者はこのROCとAOCをカード会社に提出することで、準拠を証明します。

訪問審査は、コストと時間がかかりますが、専門家による客観的な評価が得られるため、準拠性の信頼性が非常に高いというメリットがあります。

自己問診(SAQ)

自己問診は、事業者が自らの責任において、PCI DSSへの準拠状況を評価し、宣言する方法です。その際に用いるのがSAQ(Self-Assessment Questionnaire:自己問診票)と呼ばれるチェックリスト形式の文書です。

- 対象となる事業者:

- 年間のクレジットカード取引件数が比較的少ない中小規模の加盟店。

- SAQの種類:

SAQは一種類ではなく、事業者がどのようにカード情報を取り扱っているか(決済形態)によって、複数のタイプに分かれています。自社の事業形態に合った、正しいタイプのSAQを選択することが非常に重要です。- SAQ A: カード情報の処理・伝送・保存をすべて外部のPCI DSS準拠サービスプロバイダに完全委託している事業者向け(例:決済代行会社の提供するリンク型決済やリダイレクト型決済を利用)。最もシンプルなタイプです。

- SAQ A-EP: ECサイトにおいて、決済ページは外部委託しているが、そのページを生成・提供するのが自社のWebサーバーである事業者向け。

- SAQ B-IP: スタンドアロンの決済端末(IP接続)を利用している事業者向け。

- SAQ C: インターネットに接続された決済アプリケーションシステムを利用しているが、カード情報を電子的に保存していない事業者向け。

- SAQ D: 上記のいずれにも該当しないすべての加盟店、およびサービスプロバイダ向けの最も要件数の多いタイプ。カード情報を自社サーバーで保存している場合などが該当します。

- 提出物:

選択したSAQのすべての質問に回答し、準拠を宣言する「AOC(Attestation of Compliance:準拠証明書)」に署名します。一部のSAQタイプでは、ASV(認定スキャンベンダー)が実施した四半期ごとの外部ネットワーク脆弱性スキャンの合格レポートを添付する必要があります。

SAQは、訪問審査に比べて低コストで実施できますが、評価の責任はすべて事業者自身にあるため、内容を正確に理解し、誠実に回答することが求められます。

QSAとSAQのどちらを選ぶべきか

| 項目 | 訪問審査(by QSA) | 自己問診(SAQ) |

|---|---|---|

| 評価者 | 第三者機関であるQSA | 事業者自身 |

| 客観性・信頼性 | 非常に高い | 事業者の自己評価に依存 |

| 対象事業者 | 大規模加盟店、サービスプロバイダなど | 中小規模加盟店 |

| コスト | 高額(数百万円〜) | 低額(ただしコンサル費用やスキャン費用は別途発生) |

| 期間 | 長期間(数週間〜数ヶ月) | 比較的短期間 |

| 成果物 | ROC(準拠報告書)、AOC(準拠証明書) | SAQ、AOC(準拠証明書) |

どちらの方法で準拠を証明すべきかは、最終的には加盟店契約を結んでいるカード会社(アクワイアラー)の判断によります。自社がどのレベルに該当し、どの証明方法を求められているのかが不明な場合は、まず契約先のカード会社に確認することが第一です。

SAQ対象の事業者であっても、社内に専門知識を持つ人材がいない場合や、準拠に自信が持てない場合には、QSAにSAQの作成支援を依頼するという選択肢もあります。専門家の助言を受けながら自己問診を進めることで、より正確で信頼性の高い準拠証明が可能になります。

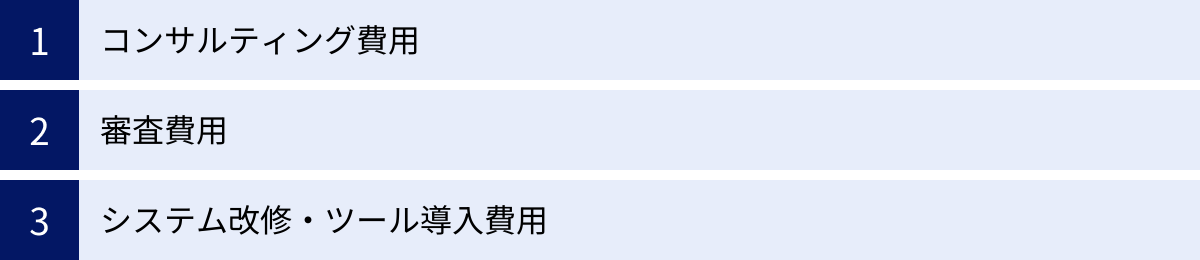

PCI DSS準拠にかかる費用の内訳

PCI DSS準拠には、一定のコストがかかります。その金額は、企業の規模、現在のセキュリティレベル、準拠対象範囲(スコープ)の広さ、そして自社でどこまで対応できるかによって大きく変動するため、「相場はいくら」と一概に言うことはできません。ここでは、準拠プロジェクトで発生する可能性のある費用の主な内訳について解説します。

コンサルティング費用

PCI DSSは要件が多岐にわたり専門性も高いため、多くの企業が外部の専門コンサルタント(特にQSA資格を持つ企業)の支援を受けます。

- 内容:

- ギャップ分析支援: 現状とPCI DSS要件との差分を洗い出し、課題を明確にします。

- 改善計画策定支援: ギャップ分析の結果に基づき、具体的な対策のロードマップと実行計画を作成します。

- 対策実施支援: ポリシー策定、システム設定、ツール選定など、改善策の実施を技術的にサポートします。

- SAQ作成支援: 自己問診票(SAQ)の質問内容の解釈や、適切な回答の作成を支援します。

- プロジェクトマネジメント: 準拠達成までのプロジェクト全体の進捗管理を代行します。

- 費用の目安:

プロジェクトの範囲や期間によりますが、数十万円から数千万円と幅広いです。例えば、簡易的なギャップ分析だけであれば数十万円程度、プロジェクト全体の包括的な支援を依頼する場合は数百万円以上になることが一般的です。専門家の知見を活用することで、手戻りを防ぎ、結果的にトータルの工数やコストを削減できるケースも少なくありません。

審査費用

準拠性を証明するための審査にかかる費用です。

- 訪問審査(by QSA)の場合:

- QSAが実施するROC(準拠報告書)作成のための審査費用です。

- 費用の目安は、スコープの複雑さや対象となる拠点数などによりますが、一般的に数百万円からとなることが多いです。

- 自己問診(SAQ)の場合:

- SAQの提出自体に費用はかかりませんが、多くのSAQで必要となるASV(認定スキャンベンダー)による外部脆弱性スキャンの費用が発生します。

- スキャン費用は、対象となるIPアドレスの数によって異なり、年間で数万円から数十万円程度が目安です。

- ペネトレーションテスト費用:

- 要件11.3で求められるペネトレーションテストを外部に委託する場合の費用です。

- テスト対象の範囲や深さによりますが、数十万円から数百万円程度かかります。

システム改修・ツール導入費用

ギャップ分析の結果、新たに導入・改修が必要となったシステムやツールにかかる費用です。これは初期導入費用だけでなく、年間のライセンス料や保守費用といったランニングコストも考慮する必要があります。

- ネットワーク機器: ファイアウォール、WAF(Web Application Firewall)、ロードバランサーなどの購入・リプレイス費用。

- セキュリティソフトウェア:

- ウイルス対策ソフト: サーバーライセンスなど、PC向け以外の費用。

- ファイル整合性監視(FIM)ツール: ファイルの改ざんを検知するツールのライセンス費用。

- ログ統合管理(SIEM)ツール: 複数の機器のログを一元管理・分析するツールの費用。高機能なものは高額になる傾向があります。

- アプリケーション改修費用: 自社開発のシステムに脆弱性があった場合、その修正を外部の開発会社に依頼する費用。

- その他:

- サーバー増強・クラウド移行費用: ログの保存領域確保や、セキュリティ要件を満たすためのインフラ刷新にかかる費用。

- 物理セキュリティ対策費用: サーバールームへの入退室管理システムの導入や監視カメラの設置費用。

PCI DSS準拠は、これらの費用を組み合わせた総合的な投資となります。初期段階でスコープを適切に最小化することが、コストを抑制する上で最も重要なポイントです。

PCI DSSと他のセキュリティ認証との違い

企業が取得を目指すセキュリティ関連の認証は、PCI DSS以外にも複数存在します。特に「ISMS認証」や「プライバシーマーク(Pマーク)」は知名度が高く、PCI DSSとの違いがよく分からないという声も聞かれます。それぞれの目的や対象範囲は異なり、互いに補完し合う関係にあります。

ISMS(情報セキュリティマネジメントシステム)認証との違い

ISMS認証(ISO/IEC 27001)は、情報セキュリティを管理するための「仕組み」が、国際標準規格に適合していることを証明する認証です。

| 項目 | PCI DSS | ISMS認証(ISO/IEC 27001) |

|---|---|---|

| 目的 | クレジットカード情報の保護 | 組織の情報資産全般の保護 |

| 保護対象 | カード会員データ、機密認証データ | 企業の持つすべての情報資産(技術情報、顧客情報、財務情報など) |

| 準拠の根拠 | 国際カードブランド5社の要求 | 国際標準化機構(ISO)の規格 |

| アプローチ | 規範的(Prescriptive) 「何をすべきか」という具体的な管理策が詳細に定められている |

リスクベース(Risk-based) 組織が自らリスクを評価し、必要な管理策を選択・導入する「マネジメントシステム」の構築を求める |

| 具体性 | 非常に具体的(例:ファイアウォール設定、パスワード文字数など) | 包括的・体系的(PDCAサイクルによる継続的な改善を重視) |

| 強制力 | カード会社との契約上、事実上の義務 | 任意(ただし取引条件になる場合もある) |

最大の違いは、PCI DSSが「クレジットカード情報」という特定の情報に特化し、その保護のために何をすべきかを具体的に指示する「規範的」な基準であるのに対し、ISMSは「組織の情報資産全般」を対象とし、それらを管理するための「マネジメントの仕組み」を求める点にあります。

PCI DSSが「How(どう守るか)」の具体的な手法を定めているのに対し、ISMSは「What(何を)」「Why(なぜ)」を組織自身で考え、PDCAサイクルで継続的に改善していく枠組みを提供します。両者は対立するものではなく、ISMSという情報セキュリティ管理の土台の上に、PCI DSSというクレジットカード情報保護に特化した詳細ルールを上乗せすることで、より強固なセキュリティ体制を構築できます。

プライバシーマーク(Pマーク)との違い

プライバシーマーク(Pマーク)は、日本の国内制度であり、個人情報の取り扱いが適切であることを証明する認証です。

| 項目 | PCI DSS | プライバシーマーク(Pマーク) |

|---|---|---|

| 目的 | クレジットカード情報の保護 | 個人情報全般の保護 |

| 保護対象 | カード会員データ、機密認証データ | 事業者が取り扱うすべての個人情報(氏名、住所、メールアドレスなど) |

| 準拠の根拠 | 国際カードブランド5社の要求 | 日本産業規格 JIS Q 15001(個人情報保護法への準拠が中心) |

| 適用範囲 | グローバル(国際基準) | 日本国内のみ |

| 審査の焦点 | 技術的・運用的なセキュリティ対策の実装状況 | 個人情報を適切に取り扱うためのマネジメントシステム(PMS)の運用状況 |

| 具体性 | 技術的な要件が非常に具体的 | 法律遵守のための体制構築や運用ルールに重点 |

PCI DSSが「クレジットカード情報」という決済に直結する機微な情報に特化した国際基準であるのに対し、Pマークは「個人情報全般」を対象とした日本の国内制度である点が大きな違いです。

Pマークは、日本の個人情報保護法に準拠した社内体制(個人情報保護マネジメントシステム:PMS)が構築・運用されているかを評価します。一方、PCI DSSは、より技術的な側面に踏み込み、不正アクセスや漏えいを防ぐための具体的なセキュリティコントロールの実装を求めます。

ECサイトを運営する企業を例にとると、顧客の氏名や住所といった個人情報を管理するためにはPマークの考え方が役立ち、クレジットカード情報を安全に処理するためにはPCI DSSの要件を満たす必要があります。両方を取得することで、個人情報とクレジットカード情報の両方について、高いレベルで保護していることをアピールできます。

PCI DSS準拠を支援するおすすめコンサルティング会社3選

PCI DSS準拠は専門性が高く、自社リソースだけでの達成は困難な場合があります。信頼できるコンサルティング会社の支援を受けることは、プロジェクトを成功に導くための有効な選択肢です。ここでは、豊富な実績と専門性を持つ代表的なコンサルティング会社を3社紹介します。

※以下の情報は各社の公式サイト等で公開されている情報を基にしており、特定のサービスを推奨するものではありません。依頼を検討する際は、必ず各社の最新情報をご確認ください。

| 会社名 | 特徴 | 強み |

|---|---|---|

| 株式会社ブロードバンドセキュリティ(BBSec) | 日本で早期にQSA認定を取得した、PCI DSSコンサルティングのパイオニア的存在。 | ・豊富な実績と深いノウハウ ・コンサルから審査、脆弱性診断、SOCまでワンストップで提供 ・あらゆる規模・業種の企業に対応可能 |

| TIS株式会社 | 大手システムインテグレーター(SIer)としての総合力と決済領域における深い知見。 | ・決済システムの開発・構築力 ・PCI DSS準拠とシステムインテグレーションを組み合わせた提案 ・大規模・複雑なシステムへの対応力 |

| 株式会社GRCS | GRC(ガバナンス、リスク、コンプライアンス)領域に特化した専門コンサルティング。 | ・企業統治の観点からのアプローチ ・効率的な準拠維持を支援するコンサルティングやツール提供 ・リスクマネジメント全体の最適化支援 |

① 株式会社ブロードバンドセキュリティ(BBSec)

株式会社ブロードバンドセキュリティ(BBSec)は、日本で最も早くQSA(認定セキュリティ評価人)認定を取得した企業の一つであり、PCI DSS支援サービスの分野におけるリーディングカンパニーとして知られています。長年にわたる豊富な実績から蓄積されたノウハウは、同社の最大の強みです。

同社の特徴は、PCI DSS準拠に必要なサービスをワンストップで提供できる点にあります。最初のステップであるギャップ分析から、改善コンサルティング、QSAによる訪問審査、ASVによる脆弱性スキャン、ペネトレーションテスト、さらには24時間365日のセキュリティ監視を行うSOC(セキュリティオペレーションセンター)サービスまで、一気通貫でサポートが可能です。これにより、企業は複数のベンダーとやり取りする手間を省き、シームレスなプロジェクト推進ができます。初めてPCI DSSに取り組む企業から、準拠維持の効率化を目指す企業まで、幅広いニーズに対応できる総合力が魅力です。

参照:株式会社ブロードバンドセキュリティ 公式サイト

② TIS株式会社

TIS株式会社は、国内有数の大手システムインテグレーター(SIer)であり、その強みはITシステム全般に関する高い技術力と、決済領域における深い専門知識の融合にあります。特に、クレジットカードの基幹システムや決済代行サービスの開発・提供で培った知見は、他のコンサルティング会社にはない大きな特徴です。

同社のPCI DSS支援サービスは、単なる準拠のためのコンサルティングに留まりません。ギャップ分析の結果、必要となるシステム改修やインフラ構築、新たな決済ソリューションの導入までを一体として提案・実行できます。「コンサルは受けたが、具体的なシステム改修は別の会社に依頼しなければならない」といった事態を避け、要件定義から設計、開発、運用までを一貫して任せることが可能です。特に、既存のシステムが複雑で大規模な改修が必要となる企業や、これから新たな決済システムを構築したいと考える企業にとって、非常に頼りになるパートナーと言えるでしょう。

参照:TIS株式会社 公式サイト

③ 株式会社GRCS

株式会社GRCSは、GRC(ガバナンス、リスク、コンプライアンス)という、より広い視点から企業のセキュリティ課題に取り組むことを専門とするコンサルティング会社です。同社は、PCI DSSを単なる技術的なセキュリティ基準として捉えるのではなく、企業統治(ガバナンス)全体の一部として位置づけ、リスクマネジメントの最適化を目指すアプローチを取ります。

その特徴は、準拠を達成するプロセスだけでなく、準拠後の状態をいかに効率的に維持していくかという点に重きを置いていることです。PCI DSSの要件管理を効率化するための独自のツール群を提供しており、手作業による煩雑な証跡管理やタスク管理から担当者を解放し、継続的なコンプライアンス活動を支援します。コンプライアンスをコストではなく、企業の競争力を高めるための戦略的活動と捉え、より本質的かつ持続可能なセキュリティ体制を構築したいと考える企業に適したコンサルティングを提供しています。

参照:株式会社GRCS 公式サイト