オンラインショッピングが日常に浸透し、EC(電子商取引)市場が拡大を続ける現代において、クレジットカード決済の安全性は事業者・消費者双方にとって極めて重要な課題です。その安全性を支える根幹技術の一つが「3Dセキュア」と呼ばれる本人認証サービスです。

そして今、その3Dセキュアが大きく進化を遂げた「3Dセキュア2.0(EMV 3-Dセキュア)」が、EC業界の新たなスタンダードとして急速に普及しています。

この記事では、3Dセキュア2.0の基本的な仕組みから、旧バージョンである1.0との違い、導入のメリット・デメリット、具体的な導入手順まで、網羅的かつ分かりやすく解説します。ECサイトのセキュリティ強化と売上向上を両立させたい事業者の方は、ぜひ最後までご覧ください。

目次

3Dセキュア2.0(EMV 3-Dセキュア)とは?

3Dセキュア2.0(EMV 3-Dセキュア)とは、オンラインでのクレジットカード決済時に、カード会員本人が利用していることを確認するための本人認証の仕組みであり、その最新バージョンです。クレジットカードの国際ブランドであるVisa、Mastercard、JCB、American Express、Discover、UnionPayの6社が共同で設立した技術標準化団体「EMVCo」によって策定された、世界基準のセキュリティ規格です。

「3Dセキュア」という名称は、この仕組みに関わる3つのドメイン(領域)に由来します。

- イシュアドメイン(Issuer Domain): クレジットカード発行会社(イシュア)の領域

- アクワイアラドメイン(Acquirer Domain): 加盟店契約会社(アクワイアラ)の領域

- インターオペラビリティドメイン(Interoperability Domain): 上記2つのドメイン間の認証連携を仲介する領域(国際ブランドなど)

これら3者が連携して本人確認を行うことから「3-Domain Secure」と名付けられました。

3Dセキュア2.0が注目される最大の理由は、従来の課題であった「ユーザーの利便性低下」を克服し、「強固なセキュリティ」と「スムーズな決済体験」を両立させた点にあります。

旧来の3Dセキュア1.0では、決済のたびにパスワード入力が求められ、ユーザーの離脱(カゴ落ち)を招く一因となっていました。しかし、3Dセキュア2.0では「リスクベース認証」という新しい技術を導入。ユーザーの利用環境や取引情報から不正利用のリスクを判定し、低リスクと判断されればパスワード入力なしで決済が完了します。これにより、ほとんどの正規利用者は認証プロセスを意識することなく、スムーズに買い物を終えることができます。

一方で、不正利用が疑われる高リスクな取引に対しては、ワンタイムパスワードや生体認証といった、より安全な追加認証(チャレンジ認証)を要求することで、セキュリティレベルを格段に向上させています。

EC市場が拡大し続ける中、クレジットカードの不正利用被害も深刻化しています。一般社団法人日本クレジット協会の調査によると、2023年におけるクレジットカード不正利用被害額は540.9億円に達し、過去最悪を更新しました。特に、カード番号を盗用してインターネット上で不正に利用する「番号盗用被害」がその大部分を占めています。(参照:一般社団法人日本クレジット協会「クレジットカード不正利用被害の発生状況」)

このような背景から、経済産業省はクレジットカード会社や加盟店に対し、2025年3月末までにECサイトにおけるクレジットカード決済へのEMV 3-Dセキュアの導入を原則義務化する方針を打ち出しています。(参照:経済産業省「クレジットカード・セキュリティ・ガイドライン【4.0版】」)

まさに、3Dセキュア2.0は、現代のEC事業者が避けては通れない、ビジネスの根幹を支える重要なセキュリティインフラと言えるでしょう。単なる不正対策に留まらず、顧客の信頼を獲得し、売上向上にも貢献する戦略的な一手として、その導入が強く求められています。

3Dセキュア1.0から2.0へバージョンアップした背景

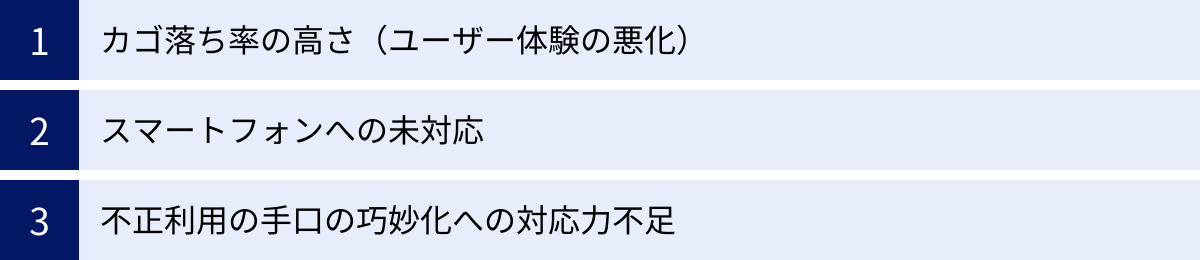

3Dセキュア2.0がなぜ生まれたのかを理解するためには、その前身である「3Dセキュア1.0」が抱えていた課題を知る必要があります。3Dセキュア1.0は、オンライン決済の安全性を高める画期的な仕組みとして登場しましたが、時代の変化とともにいくつかの重大な問題点が浮き彫りになりました。

3Dセキュア1.0が抱えていた課題

3Dセキュア1.0は、2001年頃に登場したオンライン本人認証の仕組みです。その基本的なアイデアは、クレジットカード情報(カード番号、有効期限、セキュリティコード)に加えて、カード会員本人しか知らない「パスワード」を追加で入力させることで、なりすましによる不正利用を防ぐというものでした。

この仕組みは、物理的なカードが存在しないECサイトでの決済において、セキュリティを向上させる一定の効果がありました。しかし、その運用が広がるにつれて、主に以下の3つの大きな課題が顕在化しました。

課題1:カゴ落ち率の高さ(ユーザー体験の悪化)

3Dセキュア1.0の最大の課題は、決済フローの途中でユーザーに一手間を強いることによる、カゴ落ち率の増加でした。カゴ落ちとは、顧客が商品をカートに入れたものの、購入手続きを完了せずにサイトを離脱してしまう現象を指します。

1.0の仕組みでは、原則としてすべての決済で本人認証画面への遷移が発生し、事前に登録したパスワードの入力を求められます。このプロセスが、ユーザーにとって大きなストレスとなり、購入意欲を削いでしまうのです。

- パスワード忘れ: 日常的に利用しないパスワードを思い出せず、購入を諦めてしまうケースは非常に多くありました。「後でパスワードを調べてから再挑戦しよう」と思っても、そのまま忘れ去られてしまうことも少なくありません。

- 入力の手間: スマートフォンでの入力が主流となった現代において、複雑なパスワードを手入力するのは単純に面倒です。この一手間が、購入完了までのハードルを上げていました。

- フィッシング詐欺への懸念: 決済画面から突然、カード会社のロゴが入った別画面(ポップアップやリダイレクト)に遷移するため、ユーザーは「これは本物のサイトか?フィッシング詐欺ではないか?」と不安を感じることがありました。不信感から入力をためらい、離脱につながるケースです。

これらの要因が複合的に絡み合い、EC事業者にとっては「セキュリティは高まるが、売上機会を損失する」というジレンマを生み出していました。安全と引き換えに、コンバージョン率(成約率)を犠牲にせざるを得ない状況が、1.0の大きな問題点でした。

課題2:スマートフォンへの未対応

3Dセキュア1.0が開発された2000年代初頭は、PCでのインターネット利用が主流でした。そのため、認証画面のデザインや仕様もPCブラウザでの表示を前提としており、スマートフォンの小さな画面には最適化されていませんでした。

- 表示崩れ: スマートフォンのブラウザで認証画面を開くと、レイアウトが崩れて文字が読みにくかったり、入力欄が画面外にはみ出してしまったりすることがありました。

- アプリ内決済への非対応: 1.0は、Webブラウザを介した認証を基本としていたため、スマートフォンアプリ内での決済(ネイティブアプリ決済)に標準で対応していませんでした。アプリ内でWebView(アプリ内ブラウザ)を呼び出して表示させるなどの工夫が必要でしたが、動作が不安定になることもあり、シームレスな体験を提供するのは困難でした。

総務省の調査によれば、2022年時点で個人のインターネット利用機器は「スマートフォン」が77.3%と、「パソコン」の48.7%を大きく上回っています。(参照:総務省「令和5年版 情報通信白書」)ECサイトでの購入もスマートフォン経由が大多数を占める現代において、スマホファーストではない1.0の仕様は、時代遅れと言わざるを得ない状況でした。

課題3:不正利用の手口の巧妙化への対応力不足

3Dセキュア1.0が頼りにしていたのは、基本的に「固定パスワード」という単一の認証要素でした。しかし、サイバー攻撃の手口は年々巧妙化・高度化しており、固定パスワードだけでは十分なセキュリティを担保できなくなっていました。

- フィッシング詐欺: 正規のサイトを装った偽サイトにユーザーを誘導し、IDやパスワード、カード情報を盗み出す手口です。3Dセキュアのパスワードも同様に盗まれるリスクがありました。

- リスト型攻撃: 他のサービスから流出したIDとパスワードのリストを使い、同じ組み合わせでログインを試みる攻撃です。多くのユーザーが複数のサービスで同じパスワードを使い回している傾向を悪用するもので、3Dセキュアのパスワードも突破される危険性がありました。

このように、静的な情報(固定パスワード)に依存する1.0の認証方式は、柔軟性に欠け、進化する脅威への対応が追いつかなくなっていたのです。

これらの課題、すなわち「ユーザー体験の悪化による機会損失」「モバイルファースト時代への未対応」「セキュリティの限界」を根本的に解決し、事業者と消費者の両方にとってメリットのある、より安全で快適な決済環境を実現するために、3Dセキュア2.0へのバージョンアップは必然の流れだったのです。

3Dセキュア2.0の仕組み

3Dセキュア2.0の最大の特徴は、旧バージョンが抱えていた課題を克服するための、洗練された認証メカニズムにあります。その中核をなすのが「リスクベース認証」と「チャレンジ認証」という2つの仕組みです。この2段階のプロセスにより、セキュリティと利便性の両立を実現しています。

リスクベース認証

リスクベース認証とは、決済ごとに行われる取引情報や利用環境をリアルタイムで分析し、その取引が本人によるものである可能性(リスクレベル)を判定する仕組みです。この判定の結果、不正利用のリスクが低いと判断された取引は、追加の認証なしで決済が承認されます。このスムーズな決済フローは「フリクションレス・フロー(Frictionless Flow)」と呼ばれます。

3Dセキュア1.0が「原則すべての取引でパスワードを求める」一律の対応だったのに対し、2.0では「怪しい取引だけを見極めて対応する」という、よりインテリジェントなアプローチを取ります。

では、具体的にどのような情報を使ってリスクを判定しているのでしょうか。

ECサイト(加盟店)の決済システムは、ユーザーが購入ボタンをクリックした瞬間に、膨大な量のデータをカード発行会社(イシュア)の認証サーバーへ送信します。EMV 3-Dセキュアの仕様では、100項目以上のデータポイントが定義されており、これらを総合的に分析してリスクスコアリングを行います。

【リスク判定に利用される主なデータ例】

- 取引情報: 購入金額、購入商品、決済時刻、購入頻度など

- デバイス情報: PCかスマートフォンか、OSの種類とバージョン、ブラウザの種類とバージョン、画面解像度、使用言語など

- ネットワーク情報: IPアドレス、接続地域、プロキシ経由の有無など

- カード会員情報: 氏名、請求先住所、配送先住所(請求先と一致するか)、メールアドレス、電話番号など

- 加盟店での行動履歴: アカウントの作成日、過去の購入履歴、ログイン履歴、パスワード変更履歴など

これらの情報を、カード発行会社が持つ顧客の過去の取引パターンや、不正利用のブラックリストなどと照合し、AIや機械学習を用いて瞬時にリスクを判定します。

<リスク判定の具体例>

- 低リスク(フリクションレス)と判断されるケース:

- いつも利用しているPCから、過去に購入履歴のあるECサイトで、普段と変わらない価格帯の商品を購入。配送先も自宅。

- スマートフォンの生体認証でECサイトにログインし、過去に送付したことのある住所へ少額の商品を購入。

- 高リスク(チャレンジ認証へ)と判断されるケース:

- これまで日本からしかアクセスのなかったアカウントが、突然海外のIPアドレスから高額な商品を注文。

- 短時間に複数の異なる配送先を指定して、換金性の高い商品(ギフト券や家電など)を連続で購入しようとしている。

- アカウント作成直後に、不自然な高額決済を試みている。

このように、リスクベース認証を導入することで、全取引の約95%以上はフリクションレス・フローとなり、ユーザーはパスワード入力の手間から解放されると言われています。これにより、3Dセキュア1.0の最大の課題であったカゴ落ちを劇的に改善し、コンバージョン率の向上に直接的に貢献します。

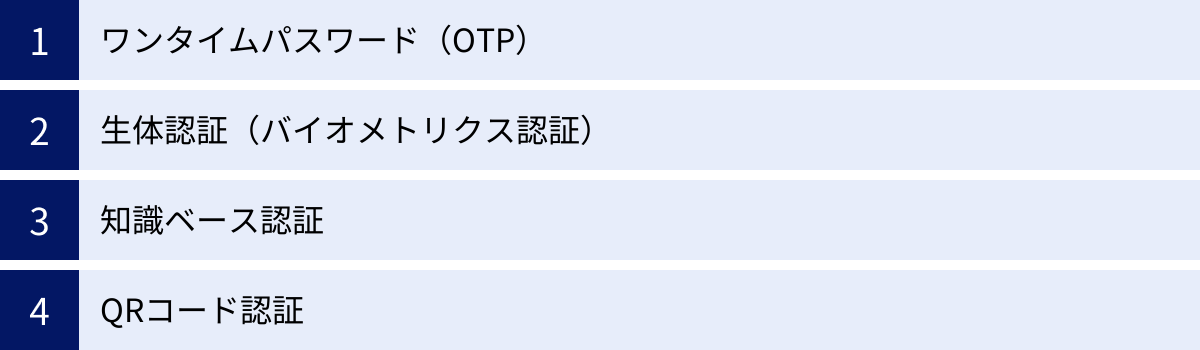

チャレンジ認証

チャレンジ認証とは、リスクベース認証の結果、不正利用の疑いがあると判断された取引や、一定金額以上の高額決済など、追加の本人確認が必要だと判定された場合にのみ実行される認証プロセスです。これは「チャレンジ・フロー(Challenge Flow)」と呼ばれます。

リスクベース認証が「性善説」に基づき、ほとんどの取引をスムーズに通すための仕組みであるのに対し、チャレンジ認証は「性悪説」に基づき、怪しい取引を確実にブロックするための最後の砦としての役割を担います。

チャレンジ認証の大きな進化点は、認証方法が多様化したことです。3Dセキュア1.0では固定パスワードが主流でしたが、2.0ではより安全で利便性の高い方法が採用されています。

【主なチャレンジ認証の方法】

- ワンタイムパスワード(OTP):

- ユーザーのスマートフォンにSMS(ショートメッセージサービス)で送信されたり、専用の認証アプリに表示されたりする、一度しか使えない数桁のパスワードです。

- 決済の都度、新しいパスワードが発行されるため、万が一パスワードが盗まれても再利用される心配がなく、非常に高いセキュリティを誇ります。現在のチャレンジ認証では最も主流の方法です。

- 生体認証(バイオメトリクス認証):

- スマートフォンの指紋認証(Touch IDなど)や顔認証(Face IDなど)を利用して本人確認を行う方法です。

- パスワードを記憶・入力する必要がなく、最もスムーズかつ安全に認証を完了できます。特にアプリ内決済との親和性が非常に高いです。

- 知識ベース認証:

- 「母親の旧姓は?」「最初に飼ったペットの名前は?」といった、本人しか知らないはずの「秘密の質問と答え」を利用する方法です。

- QRコード認証:

- PC画面に表示されたQRコードを、スマートフォンの認証アプリでスキャンして承認する方法です。

これらの多様な認証方法の中から、カード発行会社が取引のリスクレベルに応じて最適なものを選択し、ユーザーに提示します。例えば、少し怪しい程度の取引であればワンタイムパスワード、非常にリスクが高いと判断されれば生体認証を要求する、といった柔軟な対応が可能です。

3Dセキュア2.0の仕組みは、リスクベース認証で「利便性」を最大限に高めつつ、チャレンジ認証で「安全性」をピンポイントで強化するという、二段構えの非常に合理的な設計になっています。これにより、EC事業者は不正利用のリスクを最小限に抑えながら、顧客満足度と売上を最大化するという、理想的な決済環境を構築できるのです。

3Dセキュア2.0と1.0の主な違い

3Dセキュア2.0は、単なる1.0のマイナーアップデートではありません。その思想や技術は根本から見直されており、全く新しい仕組みと言っても過言ではありません。ここでは、両者の決定的な違いを、より具体的な項目に分けて詳しく解説します。

まず、3Dセキュア2.0と1.0の主な違いを以下の表にまとめます。

| 比較項目 | 3Dセキュア2.0(EMV 3-Dセキュア) | 3Dセキュア1.0 |

|---|---|---|

| 認証の基本方針 | リスクベース認証(動的認証) | 全件パスワード認証(静的認証) |

| ユーザーの操作 | 原則不要(フリクションレス)。高リスク時のみ追加認証。 | 原則すべての決済でパスワード入力が必要。 |

| カゴ落ちリスク | 低い(ほとんどの取引で認証画面が出ないため) | 高い(パスワード忘れや入力の手間による離脱) |

| 認証方法 | ワンタイムパスワード、生体認証、QRコード認証など多様 | 主に固定パスワード |

| 対応デバイス | PC、スマートフォン、タブレット、アプリ内決済など | 主にPCブラウザ(スマホ非最適化) |

| リスク判定の情報量 | 100項目以上の多角的なデータを活用 | カード情報やIPアドレスなど限定的 |

| セキュリティレベル | 非常に高い(巧妙な不正も検知可能) | 限定的(固定パスワードの脆弱性) |

この表からもわかるように、両者には明確な差異が存在します。特に重要な「認証方法の違い」と「対応デバイスの拡大」について、さらに深掘りしていきましょう。

認証方法の違い:パスワード入力が不要なケースも

3Dセキュア2.0と1.0の最も本質的な違いは、認証のトリガー(きっかけ)とその方法にあります。

3Dセキュア1.0は、「静的認証」と呼ばれるアプローチでした。これは、取引の内容に関わらず、あらかじめ決められた「パスワード」という静的な情報をすべての決済で検証するというものです。この一律の対応は、分かりやすい反面、ユーザーにとっては毎回同じ手間を強いられることになり、利便性を著しく損なっていました。顧客が良い体験(UX)を求めてECサイトを訪れているにも関わらず、最後の決済ステップで不便さを感じさせ、購入を断念させてしまうという本末転倒な状況を生み出していたのです。

一方、3Dセキュア2.0が採用したのは「動的認証」とも言えるアプローチです。これは、取引ごとに利用環境や購入内容といった「動的な情報」をリアルタイムで分析し、その状況に応じて認証プロセスを変化させるというものです。この中核を担うのが、前述の「リスクベース認証」です。

この違いにより、ユーザー体験は劇的に変わります。

例えば、あるユーザーが毎週利用しているECサイトで、いつものように日用品をPCから購入するケースを考えてみましょう。

- 1.0の場合: ユーザーは購入ボタンを押した後、必ずカード会社の認証ページに飛ばされ、パスワードの入力を求められます。たとえ昨日も同じサイトで買い物をしていたとしても、このステップは省略されません。

- 2.0の場合: ユーザーが購入ボタンを押すと、裏側でリスクベース認証が実行されます。システムは「いつものデバイスから、いつものサイトで、いつものような取引」と判断し、「低リスク」と判定します。その結果、ユーザーは認証画面を見ることなく、そのまま決済完了画面に進むことができます。

このように、パスワード入力という障壁が取り払われることで、ユーザーはストレスなく買い物を終えることができます。これが、3Dセキュア2.0が「カゴ落ちを防ぐ」と言われる最大の理由です。

もちろん、不正の兆候が見られる場合には、2.0は1.0以上に厳格な対応を取ります。普段と異なる高額な取引や、海外からの不審なアクセスが検知された際には、ワンタイムパスワードや生体認証といった、固定パスワードよりもはるかに安全な「チャレンジ認証」が発動します。

つまり、3Dセキュア2.0は「安全な取引はよりスムーズに、怪しい取引はより厳格に」というメリハリの効いた認証を実現したのです。これは、1.0の一律な認証方法からの大きな飛躍と言えます。

対応デバイスの拡大:スマホアプリにも対応

ECの主戦場がPCからスマートフォンへと移り変わった現代において、マルチデバイスへの対応は必須条件です。この点においても、2.0は1.0から大きな進化を遂げています。

3Dセキュア1.0は、Webブラウザでの利用を前提に設計されていました。そのため、スマートフォンのブラウザで表示すると認証画面のレイアウトが崩れるなど、モバイルフレンドリーではありませんでした。さらに深刻だったのが、スマートフォンアプリ内での決済に標準対応していなかったことです。多くのEC事業者が自社アプリで顧客を囲い込む戦略を取る中で、アプリ内での決済体験が損なわれることは大きな課題でした。

対して3Dセキュア2.0は、開発当初からマルチデバイス環境を前提に設計されています。PCのブラウザはもちろん、スマートフォンのブラウザ表示に最適化されているほか、アプリ内決済にもネイティブで対応しています。

これを実現しているのが、「EMV 3-Dセキュア SDK(ソフトウェア開発キット)」の存在です。EC事業者は、このSDKを自社のスマートフォンアプリに組み込むことで、アプリ内で3Dセキュア2.0の認証フロー(リスクベース認証やチャレンジ認証)をシームレスに完結させることができます。

例えば、アプリ内で生体認証(指紋・顔)を利用したチャレンジ認証を行ったり、アプリからSMSを起動してワンタイムパスワードを自動入力させたりといった、アプリならではの滑らかなユーザー体験を提供することが可能になります。ユーザーは、認証のためにわざわざブラウザに切り替える必要がなく、アプリ内で一貫した操作を続けられます。

この対応デバイスの拡大は、単なる利便性の向上に留まりません。アプリ内での行動データ(アプリの起動回数、閲覧履歴など)もリスクベース認証の判定材料として活用できるため、Webブラウザ経由の決済よりもさらに高精度な不正検知が期待できます。

まとめると、3Dセキュア2.0は、1.0の課題であった「画一的な認証によるUX低下」と「モバイル対応の遅れ」を、リスクベース認証とマルチデバイス対応という2つの大きな進化によって完全に克服しました。 これにより、EC事業者はあらゆる顧客接点において、最高のセキュリティと最高の利便性を両立した決済サービスを提供できるようになったのです。

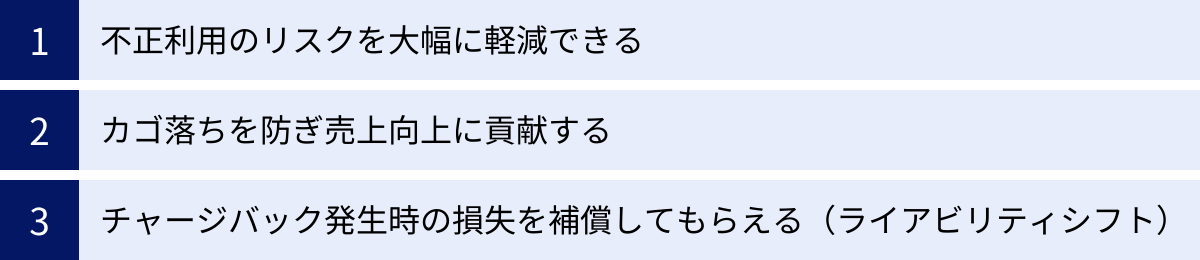

3Dセキュア2.0を導入する3つのメリット

3Dセキュア2.0の導入は、EC事業者にとって単なるコストや義務ではなく、ビジネスを成長させるための戦略的な投資です。ここでは、導入によって得られる具体的な3つのメリットについて詳しく解説します。

① 不正利用のリスクを大幅に軽減できる

EC事業者にとって、クレジットカードの不正利用は売上の損失に直結する深刻な問題です。3Dセキュア2.0は、そのリスクを最小限に抑えるための極めて強力なソリューションです。

最大の強みは、やはり高精度な「リスクベース認証」にあります。3Dセキュア1.0が固定パスワードという単一の防御壁に頼っていたのに対し、2.0はデバイス情報、IPアドレス、行動履歴、購入内容といった100以上の多角的な情報をリアルタイムで分析します。これにより、従来の不正検知システムでは見抜けなかったような、巧妙化・高度化した手口にも対応できます。

【3Dセキュア2.0が有効な不正手口の例】

- なりすまし(クレジットマスター): 悪意のある第三者が、何らかの方法で入手した他人のクレジットカード情報を利用して商品を購入しようとするケース。2.0では、カード名義人の普段の利用パターン(利用デバイス、アクセス地域、購入金額帯など)と著しく異なる取引を検知し、チャレンジ認証でブロックできます。

- クレジットカード・マスティング: 盗んだカード情報が有効かどうかを確かめるため、少額決済を大量に試みる手口。短時間に不自然な決済が集中するパターンを検知し、未然に防ぐことが可能です。

- 悪質な転売目的の購入: 換金性の高い商品を大量に購入し、異なる配送先を複数指定するような行動は、高リスクと判定されやすくなります。

万が一、リスクベース認証をすり抜けようとする不審な取引があったとしても、最後の砦として「チャレンジ認証」が機能します。ワンタイムパスワードや生体認証は、カード情報と固定パスワードがセットで盗まれたとしても突破が極めて困難であり、被害を水際で防ぐ高い効果を発揮します。

このようにセキュリティレベルが向上することは、直接的な金銭的損失を防ぐだけでなく、顧客からの信頼獲得にも繋がります。「このサイトはセキュリティがしっかりしているから安心して買い物ができる」という評価は、リピート顧客の育成やブランドイメージの向上に不可欠な要素です。顧客に安全な買い物環境を提供することは、EC事業者の社会的責任であり、その責任を果たすための最適なツールが3Dセキュア2.0なのです。

② カゴ落ちを防ぎ売上向上に貢献する

セキュリティ強化と売上向上は、しばしばトレードオフの関係にあると考えられてきました。セキュリティを固めれば利便性が損なわれ、売上が落ちる。利便性を追求すればセキュリティが甘くなり、不正利用のリスクが高まる。このジレンマを解消したのが、3Dセキュア2.0の画期的な点です。

その鍵を握るのが「フリクションレス・フロー」です。前述の通り、リスクベース認証によって本人による取引である可能性が高いと判断された大多数の決済(約95%以上)では、ユーザーはパスワード入力などの追加認証を一切求められません。購入ボタンを押せば、そのまま決済が完了します。

これは、3Dセキュア1.0で常態化していた「認証画面での離脱(カゴ落ち)」を劇的に改善します。

- パスワードを忘れて購入を断念することがなくなる。

- 面倒な入力作業がなくなり、購入までのストレスが軽減される。

- 不審な画面遷移がないため、安心して手続きを進められる。

これらの効果により、購入完了率(コンバージョン率)の向上が直接的に期待できます。特に、購入意欲は高いものの、少しの面倒で購入をためらってしまうような衝動買いの多い商材や、リピート購入が中心のサイトでは、その効果は絶大です。

つまり、3Dセキュア2.0は、不正利用という「守り」の側面だけでなく、機会損失を防ぎ、売上を最大化するという「攻め」の側面も持ち合わせたソリューションなのです。セキュリティ対策が、コストではなく売上向上のための投資となる。このパラダイムシフトこそ、EC事業者が3Dセキュア2.0を導入すべき最大の理由の一つと言えるでしょう。

③ チャージバック発生時の損失を補償してもらえる(ライアビリティシフト)

チャージバックとは、クレジットカードが不正利用された場合などに、カード会員がその支払いに同意せず、カード会社を通じて加盟店に返金を要求する仕組みです。チャージバックが成立すると、加盟店は商品の代金を受け取れないばかりか、商品そのものも戻ってこないという二重の損失を被ることになります。これはEC事業者にとって非常に大きな経営リスクです。

このチャージバックのリスクを軽減する重要な仕組みが「ライアビリティシフト」です。ライアビリティシフトとは、不正利用による損害の責任(Liability)が、本来負うべき加盟店からカード発行会社(イシュア)へ移転(Shift)することを意味します。

3Dセキュア2.0を適切に導入し、認証プロセスを経た決済で不正利用によるチャージバックが発生した場合、原則としてその損失はカード発行会社が負担してくれます。つまり、加盟店は代金の損失を免れることができるのです。

これは、EC事業者にとって計り知れないメリットです。高額商品を扱う事業者や、不正利用のターゲットになりやすい商材を扱う事業者にとって、チャージバックは死活問題になりかねません。ライアビリティシフトによってそのリスクから保護されることで、事業者は安心してビジネスの拡大に集中できます。

ただし、ライアビリティシフトが適用されるにはいくつかの条件があります。

- ECサイトが3Dセキュア2.0に正しく対応していること。

- 決済時に3Dセキュア認証を要求し、それが正常に完了していること。

- カード発行会社が3Dセキュア2.0に対応していること。

また、すべてのチャージバックが対象となるわけではなく、例えば「商品が届かない」「届いた商品が破損していた」といった理由(取引に関するもの)のチャージバックは対象外です。あくまで「第三者による不正利用(なりすまし)」に起因するチャージバックが主な対象となります。

それでもなお、ECにおける不正利用の大半を占めるなりすまし被害のリスクをヘッジできることは、経営の安定化に大きく寄与します。不正利用の防止、売上向上、そして万が一の際の損失補償。この三位一体のメリットこそが、3Dセキュア2.0を現代のECに不可欠なインフラたらしめているのです。

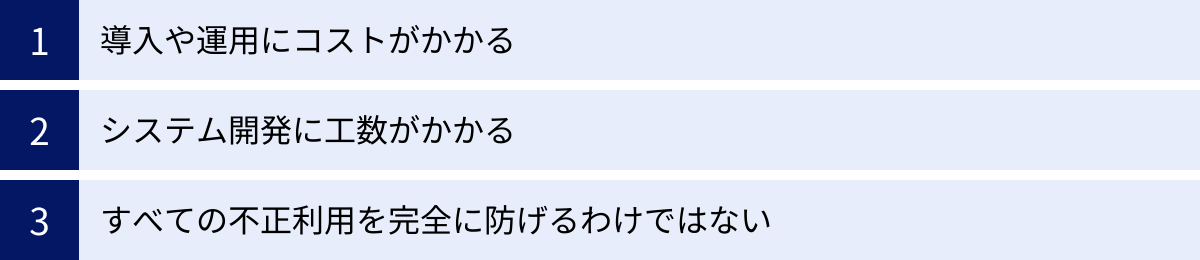

3Dセキュア2.0を導入する際のデメリット

3Dセキュア2.0は多くのメリットをもたらしますが、導入にあたってはいくつかのデメリットや考慮すべき点も存在します。これらを事前に理解し、対策を講じることで、よりスムーズな導入と運用が可能になります。

導入や運用にコストがかかる

3Dセキュア2.0を導入・利用するためには、一定のコストが発生します。多くのEC事業者は、自社で直接カード会社と契約するのではなく、複数の決済手段を一括で導入・管理できる「決済代行会社」を利用します。その際に、以下のような費用がかかるのが一般的です。

- 初期導入費用: 決済システムの導入時に一度だけ発生する費用です。決済代行会社によっては無料の場合もあります。

- 月額基本料: システムを継続的に利用するための固定費用です。取引件数に関わらず毎月発生します。これも無料のプランを提供している会社もあります。

- 決済手数料(トランザクションフィー): 売上一件ごとに発生する手数料です。通常、「売上金額の〇%」という形で計算されます。3Dセキュアを利用する場合、この手数料に加えて、3Dセキュア利用料として一件あたり数円程度の追加費用がかかることがあります。

これらの料金体系は決済代行会社によって大きく異なるため、一概に「いくらかかる」とは言えません。自社の事業規模、取扱商材、月間の決済件数などを考慮し、複数の決済代行会社から見積もりを取得して比較検討することが重要です。

確かにコストは発生しますが、これはビジネスを守るための必要経費と捉えるべきです。不正利用による一件あたりのチャージバック損失額や、カゴ落ちによる機会損失額と比較すれば、3Dセキュア2.0の導入コストは十分に回収可能な投資と言えるでしょう。コストの側面だけでなく、前述のメリットと天秤にかけ、総合的な費用対効果で判断することが求められます。

システム開発に工数がかかる

自社で独自のECサイトを構築・運用している場合や、既存のシステムに決済機能を組み込んでいる場合、3Dセキュア2.0に対応するためのシステム改修が必要となり、それに伴う開発工数(時間と人件費)が発生します。

3Dセキュア2.0は、リスクベース認証のために多くのデータをカード発行会社に送信する必要があります。そのため、決済代行会社が提供するAPI(Application Programming Interface)の仕様に合わせて、自社のシステムから必要なデータを正しく送信できるように改修しなければなりません。

また、スマートフォンアプリを提供している場合は、EMV 3-Dセキュア SDK(ソフトウェア開発キット)をアプリに組み込む作業も必要です。これには、iOSとAndroidそれぞれのプラットフォームに関する専門知識を持つエンジニアのリソースが不可欠です。

【主な開発作業】

- 決済フローの改修(3Dセキュア認証プロセスの組み込み)

- API連携の実装(要求されるパラメータの追加など)

- チャレンジ認証画面のUI/UX設計と実装

- SDKの導入とアプリの改修

- 導入後のテスト(フリクションレスとチャレンジの両パターンの検証)

これらの作業には、専門的な技術力と時間が必要です。開発リソースが限られている企業にとっては、これが導入のハードルになる可能性があります。

対策としては、開発サポートが手厚い決済代行会社を選ぶことが挙げられます。詳細な技術ドキュメントやサンプルコードの提供、技術担当者による問い合わせ対応など、手厚いサポート体制が整っている会社を選べば、開発工数を大幅に削減できる可能性があります。また、ASPカート(Shopify, BASEなど)を利用している場合は、カートサービス側が3Dセキュア2.0に対応していれば、比較的簡単な設定で導入できるケースもあります。

すべての不正利用を完全に防げるわけではない

3Dセキュア2.0は非常に強力なセキュリティツールですが、「導入すれば100%安全」というわけではないことを理解しておく必要があります。あらゆるセキュリティ対策に「絶対」はなく、攻撃者は常にその穴を突こうと新しい手口を開発しています。

【3Dセキュア2.0でも防ぎきれない可能性のある不正利用の例】

- ワンタイムパスワードの窃取: フィッシング詐欺の手口が巧妙化し、正規のサイトを装った偽サイトにカード情報だけでなく、SMSで届いたワンタイムパスワードまで入力させて盗み取るケースが報告されています。

- アカウント乗っ取り: ユーザーのECサイトのアカウント自体が乗っ取られてしまった場合、攻撃者はそのアカウントの購入履歴や登録情報を利用して、正規ユーザーになりすますことができます。これにより、リスクベース認証で「低リスク」と誤判定されてしまう可能性があります。

- マルウェアによる端末乗っ取り: ユーザーのPCやスマートフォンがマルウェアに感染し、遠隔操作されてしまうと、正規のデバイスから操作しているように見えるため、不正検知が困難になる場合があります。

このように、3Dセキュア2.0も万能ではありません。そのため、EC事業者には多層的な防御策を講じることが推奨されます。

例えば、3Dセキュア2.0に加えて、以下のような対策を併用することが有効です。

- 不正検知サービスの導入: 過去の不正パターンやデバイス情報など、より専門的な分析を行うサービスを併用し、検知精度を高める。

- 目視によるチェック: 高額な注文や、短時間の連続注文、不審な配送先の指定など、怪しい注文については、担当者が目視で確認し、必要に応じて本人確認の電話を入れる。

- セキュリティコード(CVV2)の必須化: カード裏面に記載された3桁または4桁の番号の入力を必須にすることで、カード券面が手元にあることを確認する。

3Dセキュア2.0をセキュリティ対策の基盤としつつ、他の対策と組み合わせることで、自社のビジネスをより強固に保護することが重要です。一つの対策に依存するのではなく、複眼的な視点でリスク管理に取り組む姿勢が求められます。

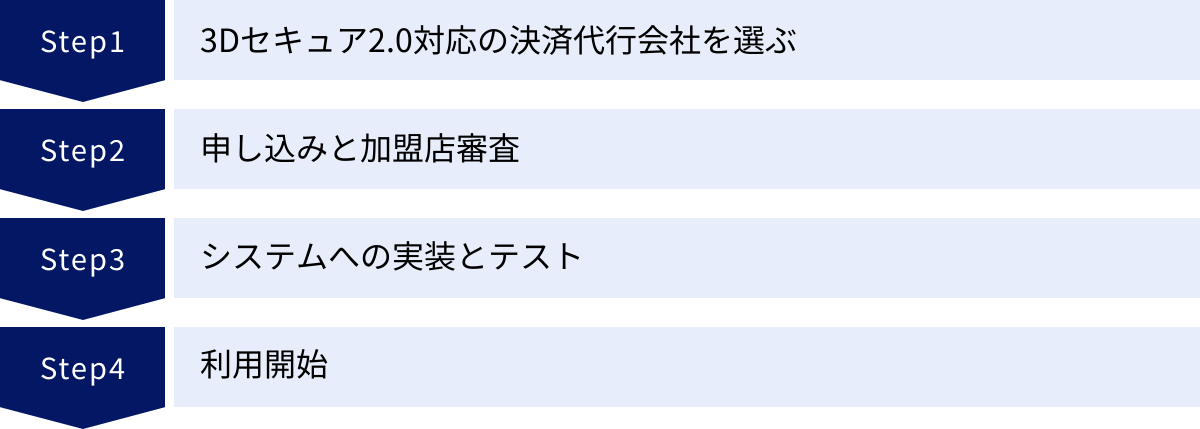

3Dセキュア2.0の導入方法4ステップ

3Dセキュア2.0を自社のECサイトに導入するプロセスは、多くの場合、決済代行会社を通じて行われます。ここでは、一般的な導入の流れを4つのステップに分けて解説します。

① 3Dセキュア2.0対応の決済代行会社を選ぶ

最初の、そして最も重要なステップが、自社のビジネスに最適な決済代行会社を選ぶことです。現在、国内の主要な決済代行会社のほとんどが3Dセキュア2.0に対応していますが、サービス内容や料金体系は各社で異なります。以下のポイントを比較検討し、慎重に選びましょう。

【決済代行会社選定のチェックポイント】

- 料金体系:

- 初期費用・月額費用: できるだけコストを抑えたい場合は、これらの固定費が無料の会社が選択肢になります。

- 決済手数料・3Dセキュア利用料: 自社の平均取引単価や決済件数から、月々のランニングコストがどのくらいになるかをシミュレーションしましょう。手数料率は事業規模や取扱商材によって交渉の余地がある場合もあります。

- 対応している国際カードブランド:

- Visa, Mastercard, JCBの主要3ブランドはほとんどの会社が対応していますが、American ExpressやDiners Clubにも対応しているかを確認しましょう。自社の顧客層が利用するカードブランドを網羅していることが重要です。

- 接続方式:

- API型: 自社システムとAPIで連携する方式。デザインの自由度が高い反面、開発工数がかかります。

- リンク型: 決済代行会社の決済画面に遷移させる方式。導入は容易ですが、デザインのカスタマイズ性は低くなります。

- 自社の開発リソースや求める要件に合わせて適切な方式を選びましょう。

- サポート体制:

- 導入時の技術的な質問に迅速かつ丁寧に対応してくれるか、専任の担当者がつくかなど、サポートの手厚さは重要な選定基準です。特に開発に不安がある場合は、サポート体制を重視すべきです。

- その他の機能:

- 3Dセキュア2.0以外の不正検知サービスや、継続課金、後払い決済など、自社が必要とする他の決済機能を提供しているかも確認しましょう。

複数の会社から資料を取り寄せ、担当者と直接話を聞くなどして、総合的に判断することが成功の鍵です。

② 申し込みと加盟店審査

導入する決済代行会社を決めたら、次に申し込み手続きに進みます。Webサイトのフォームや申込書に必要な情報を記入して提出します。

申し込み後、決済代行会社および、その先の各クレジットカード会社による「加盟店審査」が行われます。これは、ECサイトがクレジットカード決済を導入するにふさわしいかどうかを判断するための審査です。

【主な審査項目】

- 事業内容: 特定商取引法に基づく表記が正しく記載されているか。

- 取扱商材: 公序良俗に反する商品や、法律で禁止されている商品を取り扱っていないか。

- サイトの運営実態: サイトが実際に運営されており、商品情報や価格、送料などが明記されているか。

- 企業の信頼性: 法人であれば登記情報、個人事業主であれば本人確認書類などを基に、事業者の実在性や信頼性が確認されます。

審査には通常、数週間から1ヶ月程度の時間がかかります。審査に必要な書類(法人の場合は登記簿謄本、個人の場合は本人確認書類や開業届など)を不備なく提出することで、プロセスをスムーズに進めることができます。無事に審査を通過すると、決済代行会社から契約に関する案内と、システム実装に必要な情報(IDやパスワード、技術仕様書など)が送られてきます。

③ システムへの実装とテスト

加盟店審査を通過したら、いよいよ自社のECサイトやアプリに3Dセキュア2.0の機能を実装するフェーズに入ります。この作業は、主にエンジニアが担当します。

決済代行会社から提供される技術仕様書(APIドキュメント)やSDKのドキュメントを熟読し、それに従ってシステムを改修していきます。主な作業は、決済処理のフローに3Dセキュア2.0の認証プロセスを組み込むことです。具体的には、リスク判定に必要な各種パラメータを決済情報と一緒にAPI経由で送信する処理や、チャレンジ認証が必要になった場合に認証画面を正しく表示させる処理などを実装します。

実装が完了したら、必ず「テスト環境」で十分に動作検証を行います。

【主なテスト項目】

- フリクションレス・フローのテスト: 低リスクと判定されるシナリオで、認証画面を経由せずに決済が正常に完了することを確認します。

- チャレンジ・フローのテスト: 高リスクと判定されるシナリオで、チャレンジ認証(ワンタイムパスワードや生体認証など)が正しく要求され、認証後に決済が完了することを確認します。また、認証に失敗した場合に、適切なエラーメッセージが表示されるかも確認します。

- 各デバイスでのテスト: PC、スマートフォン(iOS/Android)、各種ブラウザで表示や動作に問題がないかを確認します。

このテストフェーズを疎かにすると、本番環境で決済エラーが多発し、顧客からのクレームや売上損失に繋がる恐れがあります。決済代行会社が提供するテスト用のカード番号やシナリオを活用し、あらゆるパターンを網羅的に検証することが極めて重要です。

④ 利用開始

テスト環境での検証が完了し、すべての動作に問題がないことが確認できたら、いよいよ本番環境へのリリースです。決済代行会社に連絡し、システムを本番モードに切り替えてもらうことで、実際の顧客が3Dセキュア2.0を利用した決済を行えるようになります。

利用開始後も、それで終わりではありません。管理画面などで、3Dセキュア認証の成功率、エラー率、カゴ落ち率などの数値を定期的にモニタリングしましょう。もし特定の条件下でエラーが多発しているようであれば、原因を調査し、設定の見直しやシステムの改修を検討する必要があります。

決済代行会社のサポート担当者と連携しながら、継続的に運用を改善していくことで、3Dセキュア2.0の効果を最大限に引き出すことができます。

3Dセキュア2.0導入前の注意点

3Dセキュア2.0の導入を成功させるためには、その仕組みの限界や、周辺環境についても理解しておく必要があります。ここでは、導入前に知っておくべき2つの重要な注意点を解説します。

3Dセキュア2.0に非対応のクレジットカードがある

3Dセキュア2.0は国際標準規格であり、Visa、Mastercard、JCBといった主要な国際ブランドは積極的に対応を進めていますが、世の中のすべてのクレジットカードが3Dセキュア2.0に対応しているわけではありません。

例えば、以下のようなカードは未対応の場合があります。

- 一部の提携カード(特定の企業とカード会社が提携して発行しているカード)

- 一部のプリペイドカードやデビットカード

- 海外の一部のカード発行会社が発行したカード

ECサイトの利用者がこれらの非対応カードで決済しようとした場合、3Dセキュア2.0の認証プロセスを実行することができません。その結果、以下のような事態が発生する可能性があります。

- 決済エラー: 3Dセキュア認証が必須の設定になっている場合、認証ができないため決済が失敗し、顧客は商品を購入できません。これは機会損失に直結します。

- ライアビリティシフトの不適用: 決済代行会社の設定によっては、3Dセキュア認証をスキップして決済を試みる(フォールバック処理)ことも可能です。しかし、この場合、3Dセキュア認証を経ていないため、万が一その取引が不正利用であったとしてもライアビリティシフトは適用されず、チャージバックの責任は加盟店が負うことになります。

事業者としてできる対策は、利用する決済代行会社と相談し、非対応カードの取引をどのように扱うかをあらかじめ決めておくことです。「リスクを取ってでも売上を優先し、認証をスキップして決済する」のか、「安全を最優先し、非対応カードの決済は受け付けない」のか、自社のビジネスモデルやリスク許容度に応じて方針を決定する必要があります。

幸いなことに、大手カード会社を中心に3Dセキュア2.0への対応は急速に進んでいるため、この問題は時間とともに解消されていくと考えられますが、現状では依然として考慮すべき点の一つです。

ユーザーが本人認証サービスに未登録の場合がある

3Dセキュアの認証を行うためには、EC事業者側が対応しているだけでなく、カードを所有するユーザー(カード会員)自身が、カード会社の提供する本人認証サービスに登録している必要があります。

最近発行されたカードの多くは、カード発行時に3Dセキュアが自動的に登録されるケースが増えています。しかし、古いカードを長年利用しているユーザーや、一部のカード会社では、ユーザーが手動でカード会社の会員サイトにログインし、利用登録手続き(パスワードの設定や電話番号の登録など)を行わなければならない場合があります。

もし、ユーザーがこの登録を済ませていない場合、チャレンジ認証が必要な取引に遭遇した際に認証を完了することができず、決済が失敗してしまいます。ユーザーから見れば、「なぜか自分のカードが使えない」という不満に繋がり、サイトからの離脱や、顧客満足度の低下を招く原因となります。

事業者側でできる対策としては、決済画面やFAQページで、以下のような案内を丁寧に行うことが考えられます。

- 「当サイトでは、安全にお買い物いただくために本人認証サービス『3Dセキュア2.0』を導入しております。」

- 「決済時にパスワード入力画面などが表示された場合は、画面の案内に従ってご入力ください。」

- 「本人認証サービスの登録がお済みでない方は、ご利用のカード会社のウェブサイトにてご登録をお願いいたします。」

このように事前に情報を提供し、ユーザー側の準備を促すことで、決済時のトラブルを減らすことができます。特に、高額商品を扱っているサイトや、初めての利用者が多いサイトでは、こうした丁寧な案内が重要になります。ユーザー側の環境によって決済の成否が左右される可能性があることを、事業者として念頭に置いておく必要があります。

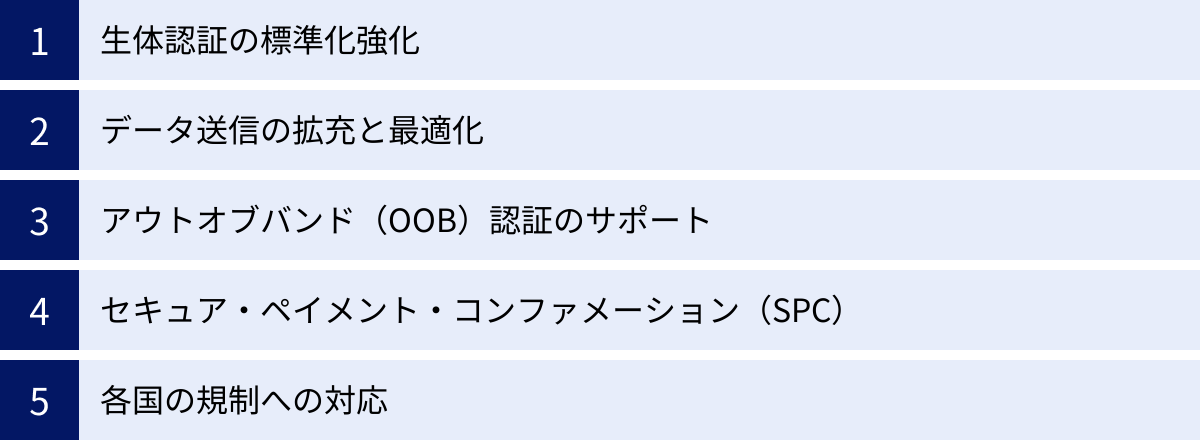

3Dセキュア2.0の今後について

3Dセキュア2.0は、完成されたゴールではなく、進化し続けるテクノロジーです。オンライン決済を取り巻く環境の変化や、新たな脅威の出現に対応するため、規格を策定するEMVCoは継続的に仕様のアップデートを行っています。

現在、3Dセキュアのバージョンは2.1、2.2、そして最新の2.3へと進化を続けています。これらのマイナーバージョンアップにより、機能の強化や、より高度なセキュリティ対策が盛り込まれています。

【近年のバージョンアップにおける主な強化点】

- 生体認証の標準化強化: アプリ内での生体認証(指紋・顔)の連携をよりスムーズにし、ユーザー体験を向上させています。

- データ送信の拡充と最適化: リスクベース認証に利用されるデータをさらに増やし、判定精度を向上させると同時に、不要なデータの送信を減らして処理を効率化する取り組みが進んでいます。

- アウトオブバンド(OOB)認証のサポート: 決済を行うデバイス(例:PC)とは別のデバイス(例:スマートフォン)を使って認証を行う仕組みへの対応が強化されています。これにより、PCでの買い物中に、スマートフォンの認証アプリで承認するといった、より安全な認証が可能になります。

- セキュア・ペイメント・コンファメーション(SPC): Webブラウザの標準技術と連携し、デバイスの認証機能(Windows HelloやMacのTouch IDなど)を利用して、より簡単で安全な決済を実現する新しい仕様の導入も進んでいます。

- 各国の規制への対応: 例えば、欧州の決済サービス指令第2版(PSD2)で義務付けられている強力な顧客認証(SCA)の要件を満たすための機能が強化されるなど、グローバルな規制動向とも連携しています。

これらの進化は、EC事業者と消費者にとって、将来的にはさらにシームレスで、より安全な決済体験が当たり前になることを意味します。例えば、ほとんどの取引はAIによる高度なリスク判定によってフリクションレスで完了し、ごく一部の怪しい取引にのみ、利用者のスマートフォンにプッシュ通知が届き、顔認証で一瞬で承認する、といった未来がすぐそこまで来ています。

EC事業者としては、こうした最新動向を常にキャッチアップしていくことが重要です。もちろん、自社でEMVCoの仕様を直接追いかける必要はありません。信頼できる決済代行会社とパートナーシップを組み、彼らが提供する最新の決済ソリューションを適切に導入・活用していくことが、最も現実的で効果的なアプローチです。

3Dセキュアは、もはや単なる「パスワード認証」ではありません。AI、生体認証、モバイル技術といった最先端テクノロジーを結集した、オンライン決済の信頼性を支える中核インフラへと進化を遂げています。この進化の波に乗り遅れないことが、今後のECビジネスの成否を分ける鍵となるでしょう。

まとめ

本記事では、オンライン決済のセキュリティと利便性を両立する最新の本人認証技術「3Dセキュア2.0(EMV 3-Dセキュア)」について、その仕組みからメリット、導入方法、今後の展望まで詳しく解説しました。

最後に、この記事の要点をまとめます。

- 3Dセキュア2.0とは: オンラインでのクレジットカード決済における最新の本人認証の仕組み。「セキュリティ強化」と「ユーザー体験向上」を両立させた、国際標準規格です。

- 1.0との最大の違い: 原則全件でパスワードを要求した1.0に対し、2.0は「リスクベース認証」を導入。低リスクの取引は認証プロセスなしで完了(フリクションレス)するため、カゴ落ちを大幅に改善できます。

- 主なメリット:

- 不正利用リスクの軽減: 高度なリスク分析で、なりすましなどの不正を強力に防ぎます。

- 売上向上への貢献: スムーズな決済体験でカゴ落ちを防ぎ、コンバージョン率の向上が期待できます。

- チャージバック損失の補償: ライアビリティシフトにより、万が一不正利用が発生しても、その損失が補償され、安心して事業を運営できます。

- 導入時の注意点:

- 導入・運用にはコストや開発工数がかかりますが、それに見合うリターンが期待できる戦略的投資です。

- 3Dセキュア2.0は万能ではなく、他の不正対策との併用が推奨されます。

- 一部の非対応カードや、ユーザーの未登録といった、自社だけではコントロールできない要因も存在します。

EC市場の拡大に伴い、不正利用の手口はますます巧妙化しています。同時に、消費者はよりスムーズでストレスのない購買体験を求めています。このような状況下で、3Dセキュア2.0は、EC事業者が直面する「セキュリティ」と「売上」という2つの大きな課題を同時に解決するための、現在最も有効なソリューションの一つです。

経済産業省が導入を推進していることからもわかるように、3Dセキュア2.0への対応は、もはや選択肢ではなく、顧客の信頼を得てビジネスを継続・成長させるための必須要件となりつつあります。

導入には計画的な準備が必要ですが、信頼できる決済代行会社をパートナーに選ぶことで、そのプロセスは大きく簡略化できます。オンライン決済の安全と信頼を守り、顧客に最高の購買体験を提供するための一手として、3Dセキュア2.0の導入を前向きに検討してみてはいかがでしょうか。